このチェックリストの目的は、第 1 世代 Horizon Cloud on Microsoft Azure のデプロイに必要な要素について通知することです。このチェックリストに従って、ポッド デプロイヤを正常に実行し、Day-1 タスクを完了します。

2022 年 8 月の時点で、Horizon Cloud Service - next-gen は一般公開され、独自の『Horizon 制御プレーン next-gen の使用』ガイドを入手できます。

次世代と第 1 世代のどちらの環境を使用しているかは、環境にログインし、Horizon Universal Console ラベルに表示されるブラウザの URL フィールドのパターンで確認することができます。次世代環境の場合、コンソールの URL アドレスには /hcsadmin/ のような部分が含まれます。第 1 世代コンソールの URL の場合は、異なるセクション (/horizonadmin/) があります。

チェックリスト対象者

このチェックリストは、主に、2023 年 11 月 2 日のサービス更新以前に、テナント環境で Horizon Cloud on Microsoft Azure をデプロイしたことがない Horizon Cloud ユーザー アカウントを対象としています。クリーンスレート環境またはグリーンフィールド環境と呼ばれるこのようなテナントについて聞いたことがあるかもしれません。

ここで説明するセットは、主に本番環境用です。通常、試用版およびほとんどの事前検証のためのデプロイは、簡素化された事前検証のためのデプロイに示すようにサブセットで処理できます。

新しいポッドのデプロイ ウィザードを実行する前に、以下に示すセクションの一部を配置する必要があります。

一部の項目は、デプロイが完了して実行されるまで延期できます。

一部の項目は、Horizon Cloud on Microsoft Azure デプロイの選択に関連するため、オプションとして表示されます。

たとえば、新しいポッド ウィザードを実行するときに、Unified Access Gateway 構成を選択せずに、後でゲートウェイ構成を追加できます。この場合、後でゲートウェイ構成を追加するまで、Unified Access Gateway の要件を満たす必要はありません。

| 新しいポッド ウィザードを実行する前に以下を実行する | ポッドのデプロイ後に実行可能 |

|---|---|

|

|

いくつかの重要な考慮事項

試用版または事前検証のための Horizon Cloud on Microsoft Azure デプロイを行う場合は、デプロイに使用する Microsoft Azure サブスクリプションの所有者である可能性があります。または、サブスクリプションを所有する組織に代わって、事前検証を行う可能性があります。

サブスクリプションの所有者は、ポッドのサブスクリプションで有効な Microsoft Azure ポリシーがポッドのコンポーネントの作成をブロック、拒否、または制限しないようにする必要があります。

これは、ポッドのデプロイ中に、ポッドのデプロイヤが API 呼び出しを使用して、新規ポッド ウィザードで指定されたサブスクリプション内にリソースを作成するためです。そのサブスクリプションでポッドのコンポーネントの作成をブロック、拒否、または制限する Microsoft Azure ポリシーが有効になっている場合、デプロイは失敗し、VMware のサポートへのサポート リクエストが必要になります。

一例として、ポッド デプロイヤは、ポッドのサブスクリプションで有効になっている Microsoft Azure ポリシーのいずれもが Azure ストレージ アカウントでのコンポーネントの作成をブロック、拒否、または制限していないことを要求します。

新しいポッド ウィザードを実行する前に、サブスクリプションの所有者に、Microsoft Azure ポリシーの組み込みポリシー定義がポッドのコンポーネントの作成をブロック、拒否、または制限していないことを確認します。

Horizon Cloud 制御プレーンの要件

| ☐ | VMware によって Horizon Cloud 制御プレーンにログインするように構成されている VMware Customer Connect アカウント。 このアカウントと Horizon Cloud テナント アカウントの関係の概要については、Horizon Service のポッドのデプロイとオンボーディングページを参照してください。 |

Microsoft Azure サブスクリプションの要件

| ☐ | サポートされている Microsoft Azure 環境(Azure Commercial、Azure China、Azure Government)で有効な Microsoft Azure サブスクリプション。外部 Unified Access Gateway を専用のサブスクリプションを使用して個別の VNet にデプロイする場合、同じ Microsoft Azure 環境に追加の有効な Microsoft Azure サブスクリプションを取得します。

注:

Horizon Cloud は、大部分の Microsoft Azure リージョンをサポートしています。現在サポートされていない Microsoft Azure リージョンのリストについては、

VMware ナレッジベースの記事「Microsoft Azure Regions with Horizon Cloud Service on Microsoft Azure (77121)」を参照してください。

|

| ☐ | Microsoft Azure ポータルを使用して、 ポッド デプロイの準備手順を実行するための Microsoft Azure サブスクリプションで有効な Microsoft Azure 管理者権限。 |

| ☐ | ポッドのサブスクリプションで作成された、Horizon Cloud アプリケーションの登録とクライアント プライベート キー。第 1 世代テナント - ポッドのサブスクリプションでの Horizon Cloud アプリケーション登録の作成を参照してください。 管理者または組織がポッドのサブスクリプションとは別のサブスクリプションで外部ゲートウェイ構成をデプロイするためにこの機能を使用する場合、そのゲートウェイ サブスクリプションにも Horizon Cloud アプリケーションの登録とクライアント プライベート キーが必要です。 |

| ☐ | サブスクリプションで Horizon Cloud アプリケーションの登録を作成すると、標準の Microsoft Azure の動作によってサービス プリンシパルが自動的に作成されます。 このサービス プリンシパルには、Horizon Cloud がポッドのサブスクリプションで API 呼び出しを行うことができるロールを割り当てます。 通常、ポッドのサブスクリプション レベルで または、ポッドのサブスクリプション レベルでカスタム ロールを割り当てることもできます。 外部ゲートウェイ構成を別のサブスクリプションの既存のリソース グループにデプロイする場合は、そのゲートウェイ サブスクリプションのサービス プリンシパルにカスタム ロールまたは ユーザーまたはユーザーの組織が、Horizon Cloud アプリケーションの登録でカスタム ロールを使用する場合は、カスタム ロールに必要なアクションについて説明している次のページ(組織がカスタム ロールを使用することを希望する場合)を参照してください。

注: ロールは、

Horizon Cloud アプリケーションの登録のサービス プリンシパルに直接割り当てる必要があります。このサービス プリンシパルへのロールのグループ ベースの割り当ての使用はサポートされていません。

|

| ☐ | 必要なリソース プロバイダが各 Microsoft Azure サブスクリプションで登録されていること。リソース プロバイダの登録を参照してください。 |

| ☐ | デプロイ ウィザードで指定するサブスクリプションに対して特定されたサブスクリプション ID、ディレクトリ ID、アプリケーション ID およびキー。 |

| ☐ | サブスクリプションでは、Azure StorageV2 アカウント タイプの使用を許可する必要があります。サブスクリプションの Microsoft Azure ポリシーが、Azure StorageV2 アカウント タイプを必要とするコンテンツの作成を制限したり拒否したりしないようにします。 |

| ☐ | ポッドのデプロイ ウィザードでカスタム リソース タグを指定しない限り、サブスクリプションは、タグを持たないリソース グループの作成を許可する必要があります。ポッドのデプロイ プロセスでは、ウィザードでカスタム リソース タグを指定しない限り、タグなしでポッドのサブスクリプションにリソース グループが作成されます。 デプロイ ウィザードの [カスタム リソース タグ] 機能を使用する予定がない場合は、Microsoft Azure ポリシーによって、ポッドのタグなしリソース グループをターゲット サブスクリプションで作成できることを確認する必要があります。ウィザードでカスタム リソース タグが指定されておらず、Microsoft Azure サブスクリプションに何らかの種類のリソース タグ要件がある場合、そのサブスクリプションにポッドをデプロイしようとすると、ポッドのデプロイが失敗します。または、ポッドの更新時やポッドにゲートウェイ構成を追加する際に、ポッドのデプロイが失敗します。デプロイヤが作成したリソース グループの名前については、Microsoft Azure にデプロイされたポッド用に作成されたリソース グループを参照してください。 |

| ☐ | 任意。組織によっては、ポッドのサブスクリプションとは別の VNet とサブスクリプションで、外部の Unified Access Gateway 用に組織が命名する、特定の事前作成済みリソース グループを使用するように指定されている場合があります。また、組織は、組織が命名する特定の事前に作成されたリソース グループを使用する必要があり、ユーザーは、この機能を使用して、外部の Unified Access Gateway を独自の名前を付けられたリソース グループにデプロイします。この機能を使用しない場合、ポッド デプロイヤは独自の命名規則でリソース グループを自動的に作成します。 この機能を使用するには、ポッド デプロイヤを実行する前に、サブスクリプションにそのリソース グループを作成する必要があります。また、ポッド デプロイヤが Unified Access Gateway 構成をそのリソース グループにデプロイし、構成を管理し、標準のポッド更新プロセスで Unified Access Gateway ソフトウェアを更新するために必要な権限が設定されていることを確認する必要があります。カスタム ロールに含める必要がある権限の詳細については、組織がカスタム ロールを使用することを希望する場合を参照してください。 |

Microsoft Azure のキャパシティの要件

次の表で Microsoft Azure のキャパシティを参照している場合、手動インストールは必要ありません。指定されたキャパシティがサブスクリプションで使用可能である限り、ポッド デプロイヤは説明された仮想マシンを自動的にインスタンス化します。

仮想マシン ファミリに関連するキャパシティの場合、Microsoft Azure ポータルでは「割り当て」という用語も使用されます。

| ☐ | コアの Horizon Cloud ポッド アーティファクトをそのサブスクリプションにデプロイするための Microsoft Azure キャパシティ(このリストには、オプションの Unified Access Gateway 構成と、予想されるデスクトップおよびアプリケーションのワークロードに必要なキャパシティは含まれていません)。

|

| ☐ | 任意。ポッドに Unified Access Gateway の使用を指定する場合に必要なキャパシティ。

注:

A4_v2 仮想マシン モデルが十分に機能するのは、ポッドでのアクティブなセッション数が 1,000 を超えないことが分かっている PoC(事前検証)環境、パイロット環境、または小規模な環境のみとなります。

サブスクリプションのリージョンが |

ネットワーク要件

| ☐ | 必要なサブネットをカバーする適切なアドレス空間を使用して、ターゲットの Microsoft Azure リージョンに Microsoft Azure 仮想ネットワーク (VNet) が作成済みであること。第 1 世代 Horizon Cloud - Microsoft Azure での必要な仮想ネットワークの構成を参照してください。 外部 Unified Access Gateway をポッドの VNet とは別の独自の VNet にデプロイする場合、ポッドの VNet と同じ Microsoft Azure リージョンに必要なサブネットをカバーする適切なアドレス空間を持つ Unified Access Gateway VNet を作成し、2 つの VNet をピアリングします。 |

| ☐ | ポッド の VNet の重複していない 3 つのアドレス範囲(CIDR 形式)がサブネット用に予約済みであること。

ヒント: ポッドがデプロイされた後に、ポッドを編集して、ファームおよびデスクトップ割り当ての仮想マシンで使用するためのテナント サブネットを追加できます。追加のテナント サブネットは、ポッドがデプロイされているのと同じ VNet、またはピアリングされた VNet に配置できます。詳細については、

複数のテナント サブネットの使用の概要を参照してください。

|

| ☐ | 外部 Unified Access Gateway をポッドの VNet とは別の独自の VNet にデプロイする場合、Unified Access Gateway の VNet で 3 つの重複しないアドレス範囲(CIDR 形式)がサブネット用に予約されていること。

|

| ☐ | Horizon Cloud ポッドおよび Unified Access Gateway インスタンスからアクセス可能な 1 つまたは複数の NTP サーバ。 |

| ☐ | 内部マシン名と外部名の両方を解決できる有効な DNS サーバを参照するように VNet (仮想ネットワーク) DNS サーバを構成していること。 |

| ☐ | ポッドおよびゲートウェイのデプロイに使用している VNet 上のアウトバウンド インターネット アクセスは、特定のポートおよびプロトコルを使用して特定の DNS 名を解決し、アクセスする必要があります。これは、デプロイおよび継続的な運用に必要です。DNS 名とポートのリストについては、DNS の要件およびポートとプロトコルの要件を参照してください。 |

| ☐ | 任意。プロキシ サーバ情報(VNet での外部へのインターネット アクセスに必要な場合)。Horizon Cloud 環境のデプロイおよび継続的な運用で使用されます。 |

| ☐ | 任意。VNet とオンプレミスの企業のネットワーク間のネットワークが必要な場合は、Microsoft Azure VPN/Express Route を構成します。 |

ポートとプロトコルの要件

| ☐ | ポッドのオンボーディングと Horizon Cloud 環境の継続的な運用には特定のポートとプロトコルが必要です。ポートとプロトコルを参照してください。 |

Unified Access Gateway の要件

Unified Access Gateway 構成を選択せずに新しいポッド ウィザードを実行し、後でゲートウェイ構成を追加できます。この場合、後でゲートウェイ構成を追加するまで、Unified Access Gateway の要件を満たす必要はありません。定義上、外部 Unified Access Gateway は外部ネットワーク上のクライアントが仮想デスクトップとアプリケーションを起動できるようにし、内部 Unified Access Gateway は内部ネットワーク上のクライアントが信頼された HTML Access (Blast) 接続を確立することができるようにします。インターネットからのエンドユーザー接続をサポートし、仮想デスクトップおよびアプリケーションを起動できるようにするには、ポッドで外部 Unified Access Gateway が構成されている必要があります。

新しいポッド ウィザード内で Unified Access Gateway オプションを選択すると、ウィザードは以下の特定の項目を必須にします。

| ☐ | Unified Access Gateway 構成の FQDN。 |

| ☐ | FQDN に一致する PEM 形式の Unified Access Gateway の証明書。

注: この目的で提供する 1 つまたは複数の証明書が、特定の DNS 名を参照する CRL(証明書失効リスト)または OCSP(オンライン証明書ステータス プロトコル)の設定を使用する場合、次に、それらの DNS 名への VNet 上のアウトバウンド インターネット アクセスが解決可能で到達可能であることを確認する必要があります。

Unified Access Gateway ゲートウェイ構成で提供された証明書を構成するときに、

Unified Access Gateway ソフトウェアはこれらの DNS 名にアクセスして、証明書の失効ステータスを確認します。これらの DNS 名にアクセスできない場合、ポッドのデプロイは

接続中フェーズにおいて失敗します。これらの名前は、証明書の取得に使用した CA に大きく依存しているため、VMware のコントロールには含まれません。

|

| ☐ | オプション(エンド ユーザーが 2 要素認証を使用する場合を除く)。この場合、Unified Access Gateway は、Horizon Cloud on Microsoft Azure デプロイでの使用がサポートされている認証システム タイプのいずれかを使用する 2 要素認証用に構成する必要があります。 構成には以下のものが含まれている必要があります。

注: ポッドをデプロイした後、

Universal Broker 設定で 2 要素認証を構成した場合、内部エンド ユーザーにもその 2 要素認証の使用をスキップさせるには、いくつかの追加構成が必要です。ポッドに内部

Unified Access Gateway 構成がある場合、その構成はそのような内部エンド ユーザーの仮想デスクトップとアプリケーションに接続要求をルーティングします。

Universal Broker で内部エンド ユーザーの 2 要素認証手順をスキップする場合は、ポッドをデプロイして、

Universal Broker を構成した後、内部エンドユーザー トラフィックに対応する出力 NAT アドレスの範囲を入力します。これらの範囲により、2 要素認証をスキップする目的で、

Universal Broker は内部エンド ユーザーからのクライアント トラフィックを外部エンド ユーザーからのクライアント トラフィックと区別できます。詳細については、ドキュメント トピック

Universal Broker の内部ネットワーク範囲の定義を参照してください

|

ポッドのデプロイ ワークフロー

上記の項目は、ポッドのデプロイ ウィザードを開始する前に必要です。上記の項目が整っていることを確認したら、第 1 世代テナント - Horizon Cloud on Microsoft Azure のデプロイ - 概要レベルの手順 のポッド デプロイの手順 4 までを実行してポッドをデプロイします。

ポッドが正常にデプロイされたら、次のセクションで説明する項目を確認し、概要レベル ワークフローの残りの主要な手順を完了します。

Active Directory の要件

コンソールの Active Directory 登録ワークフローでは、次の項目が必須です。このワークフローをよく理解するには、Horizon Cloud 環境での最初の Active Directory ドメイン登録の実行を参照してください。

| ☐ | サポートされている次の Active Directory 構成のいずれか:

|

| ☐ | サポートされる Microsoft Windows Active Directory Domain Services (AD DS) ドメイン機能レベル:

|

| ☐ | 同じ Horizon Cloud 顧客アカウントのすべてのクラウド接続されたポッドは、それらのポッドをデプロイするときに、Active Directory ドメインの同じセットを認識できる必要があります。この要件は、最初のポッドの後に Microsoft Azure にデプロイする追加のポッドだけでなく、Horizon Cloud Connector を使用して同じ顧客アカウントにクラウド接続されるすべての Horizon ポッドにも適用されます。 |

| ☐ |

Horizon Cloud の運用に必要なサービス アカウントを参照してください。 |

| ☐ |

Horizon Cloud の運用に必要なサービス アカウントを参照してください。 |

| ☐ |

詳細については、Horizon Cloud の運用に必要なサービス アカウントを参照してください。 Microsoft Active Directory では、新しい組織単位 (OU) を作成するときに、システムは、新しく作成された OU およびすべての子孫オブジェクトの [すべての子オブジェクトの削除] 権限に |

| ☐ |

詳細については、Horizon Cloud の運用に必要なサービス アカウントを参照してください。 Microsoft Active Directory では、新しい組織単位 (OU) を作成するときに、システムは、新しく作成された OU およびすべての子孫オブジェクトの [すべての子オブジェクトの削除] 権限に |

| ☐ | Active Directory グループ

Horizon Cloud では、管理者ログインとエンド ユーザー資格の両方で Active Directory セキュリティ グループの使用がサポートされます。ネストされたグループがサポートされます。グループ メンバーシップは、tokenGroups コンピューティング属性を要求することによって評価されます。つまり、Horizon Cloud にはネストの深さの制限はなく、Active Directory で設定されたものは何でもサポートされます。 Active Directory グループおよび Horizon Cloud、Universal Broker、Workspace ONE Access Cloud の組み合わせに関して、追加の考慮事項または追加の制限があるかどうかを尋ねられた場合、その質問に対する答えは、「いいえ、ありません」になります。 テナント環境の Microsoft Azure に 1600.0 より古いマニフェストを実行している Horizon Cloud ポッドがある場合、ドメイン参加アカウントと補助ドメイン参加アカウントも Horizon Cloud 管理者グループ、または Horizon Cloud でスーパー管理者ロールが付与された Active Directory グループに含まれている必要があります。 |

| ☐ | 仮想デスクトップおよび RDS セッションベースのデスクトップまたは公開アプリケーション、またはその両方の Active Directory 組織単位 (OU)。 Microsoft Active Directory では、新しい組織単位 (OU) を作成するときに、システムは、新しく作成された OU およびすべての子孫オブジェクトの [すべての子オブジェクトの削除] 権限に |

LDAPS 用に構成された Active Directory を使用する場合、LDAP でサポートされている機能の有効化を Horizon Cloud テナントで要求する必要があります。詳細については、LDAPS 用に構成された Active Directory 環境の使用を参照してください。

Universal Broker 構成

Universal Broker 構成の場合は、次の表に記載されている項目のうち、目的のオプションに該当する項目を満たしていることを確認してください。詳細については、Universal Broker の構成を参照してください。

| ☐ | ポッドに対して使用している VNet 上のアウトバウンド インターネット アクセスでは、特定のポートとプロトコルを使用して特定の DNS 名を解決し、その名前にアクセスする必要があります。これは Universal Broker の構成および継続的な運用のために必要です。DNS 名とポートのリストについては、第 1 世代テナント - Horizon Cloud on Microsoft Azure のデプロイ - ホスト名解決の要件、DNS 名 と 第 1 世代テナント - Horizon Cloud ポッド - ポートとプロトコルの要件 を参照してください。 |

| ☐ | 提供するエンドユーザー接続のタイプに応じて、以下の構成が必要です。

|

| ☐ | 任意。Universal Broker で 2 要素認証を適用する場合、ポッドには、Horizon Cloud on Microsoft Azure デプロイでの使用がサポートされている認証システム タイプの 1 つを使用する 2 要素認証用に構成された外部 Unified Access Gateway が必要です。 Universal Broker は認証要求を Unified Access Gateway に渡します。後者は認証サーバと通信し、応答を中継して Universal Broker に返します。 この外部 Unified Access Gateway 構成には、次の項目が必要です。

|

| ☐ | オプション:カスタムの FQDN。エンド ユーザーがこれを使用して Universal Broker サービスおよびその FQDN に基づく証明書にアクセスします。VMware 提供の仲介 FQDN を使用する場合、カスタム FQDN は必要ありません。 |

DNS レコードの要件

ポッドが Microsoft Azure クラウドにデプロイされた後、ビジネス状況および使用する機能に応じて、完全修飾ドメイン名 (FQDN) をポッド関連の IP アドレスにマッピングするレコードを DNS サーバに設定することが重要です。DNS レコード マッピングの背景情報については、Microsoft クラウド サービスのドキュメント ページAzure クラウド サービスのカスタム ドメイン名の構成を参照してください。

- カスタム FQDN を使用してテナントの Universal Broker を構成する場合

-

☐ Universal Broker 構成で、カスタム FQDN を VMware 提供の仲介 FQDN にマッピングするパブリック DNS レコードを作成します。Universal Broker の構成 を参照してください。 - ポッドに外部 Unified Access Gateway がある場合

-

☐ 外部ゲートウェイ構成の FQDN に一致する外部エンドユーザー アクセス用のパブリック DNS レコードを作成します。この DNS レコードは、その FQDN をポッドの外部 Unified Access Gateway 構成の Microsoft Azure 外部ロード バランサにポイントします。 DNS レコード マッピングの背景情報については、Microsoft のドキュメント ページAzure クラウド サービスのカスタム ドメイン名の構成を参照してください。

- ポッドに内部 Unified Access Gateway がある場合

-

☐ 内部ゲートウェイ構成の FQDN に一致する内部エンドユーザー アクセス用の内部 DNS レコードを作成します。この DNS レコードは、その FQDN をポッドの内部 Unified Access Gateway 構成の Microsoft Azure 内部ロード バランサにポイントします。

Horizon Cloud ゴールド イメージ、デスクトップ、およびファーム

Microsoft Azure サブスクリプションは、デプロイされたポッドからプロビジョニングするゴールド イメージ、VDI デスクトップ、および RDS ファームの種類に応じて、次の要件を満たす必要があります。

また、Microsoft Azure 仮想マシン モデルの第 1 世代仮想マシン、第 2 世代仮想マシンを使用する場合は、Windows 10 および Windows 11 のゲスト OS に関する次のサポート マトリックスに注意してください。

| Azure 仮想マシン モデル | Windows 10 | Windows 11 |

|---|---|---|

| 第 1 世代仮想マシン | サポートされています | サポート対象外 |

| 第 2 世代仮想マシン | サポート対象外 | サポートされています |

| ☐ | ゴールド イメージの基本 - サポートされている 1 つまたは複数の Microsoft Azure 仮想マシン構成。

コンソールの自動化された [Marketplace からの仮想マシンのインポート] ウィザードを使用してベース仮想マシンを作成する場合、システムはデフォルトで上記の仮想マシン サイズの 1 つを自動的に使用します。システムのデフォルトの選択は、内部設定と特定のオペレーティング システム (OS) に基づいています。 システムは、シングルポッド イメージとマルチポッド イメージの両方に示されているモデルを使用します。 |

| ☐ | VDI デスクトップ割り当てのデスクトップ仮想マシンのモデル選択 - Microsoft Azure リージョンで使用可能な Microsoft Azure 仮想マシン構成のいずれか(Horizon Cloud デスクトップ操作と互換性のない構成を除く)。 本番環境の場合、VMware スケール テストでは、最低 2 つの CPU を持つモデルを使用することをお勧めします。 |

| ☐ | ファームの RDSH 仮想マシンのモデル選択 - Microsoft Azure リージョンで使用可能な Microsoft Azure 仮想マシン構成のいずれか(Horizon Cloud RDS ファーム操作と互換性のない構成を除く)。 この要件は、Microsoft Windows 10 Enterprise マルチセッションまたは Windows 11 Enterprise マルチセッションを実行している仮想マシンが Horizon Cloud で使用されている場合にも適用されます。Microsoft Azure Virtual Desktop ドキュメントのMicrosoft Windows Enterprise マルチセッション FAQ で説明されているように、Microsoft Windows Enterprise マルチセッションは、以前は Microsoft Windows Server オペレーティング システムのみが提供できた複数の同時対話型セッションを許可する Remote Desktop Session Host (RDSH) タイプです。RDS サーバに適用される Horizon Cloud ワークフローは、Microsoft Windows Enterprise マルチセッションに適用できます。 本番環境の場合、VMware スケール テストでは、最低 2 つの CPU を持つモデルを使用することをお勧めします。 |

Image Management Service (IMS) の要件

2021 年 7 月のリリースより、Horizon Cloud ポッドがすべてマニフェスト 2632 以降を実行していて、テナントで Universal Broker が有効になっている場合、それらのポッドで Horizon Image Management Service 機能を使用することができます。このサービスが提供するマルチポッド イメージ機能を使用する場合、追加要件があります。これらの機能を使用するためのシステム要件の詳細については、Horizon Image Management Service のシステム要件の「Microsoft Azure」セクションを参照してください。ポッドのサブスクリプションに関する追加要件の概要と、マルチポッド イメージを使用する場合のそのサブスクリプションの Horizon Cloud アプリケーション登録とそのサービス プリンシパルの概要を次の表に示します。

| ☐ | マルチポッド イメージに参加しているポッドによって使用されるサブスクリプションは、単一の Microsoft Azure Active Directory (AAD) テナント内にある必要があります。 |

| ☐ | マルチポッド イメージに参加しているポッドによって使用される Horizon Cloud アプリケーション登録のサービス プリンシパルは、以下の要件のいずれか 1 つを満たす必要があります。

ポッドは異なるサブスクリプションに含まれている可能性が高いため、この読み取りアクセス権の要件により、参加している各ポッドのサブスクリプションは他の参加しているポッドのサブスクリプションを認識できるようになります。このように認識できることは、サービスにとって、マルチポッド イメージを作成するために Azure 共有イメージ ギャラリーの機能を使用する際に必要となります。 |

| ☐ | 参加しているポッドのサービス プリンシパルによって使用される任意のカスタム ロールには、Azure 共有イメージ ギャラリーの使用に関連する次の権限が含まれている必要があります。

|

Microsoft Windows オペレーティング システムのライセンス

項目は、インポートされた仮想マシン、ゴールド イメージ、RDSH 対応のファーム仮想マシン、および仮想デスクトップ仮想マシンの Microsoft Windows オペレーティング システムに関連します。Horizon Cloud がサポートする Microsoft Windows オペレーティング システムのリストについては、VMware ナレッジベースの記事 KB78170 および VMware ナレッジベースの記事 KB70965 を参照してください。

Horizon Cloud は、Horizon Cloud ワークフローを使用する過程で使用する Microsoft Windows オペレーティング システムの使用に必要なゲスト OS ライセンスを提供しません。ユーザーは、Horizon Cloud テナント環境で使用するために選択した Windows ベースのデスクトップ仮想マシンおよび RDSH 仮想マシンの作成、ワークフローの実行、および操作を行う資格が付与される有効で適格な Microsoft ライセンスを所有している責任があります。必要なライセンスは、使用目的によって異なります。

| ☐ | 次のいずれかのタイプのライセンス:Microsoft Windows 7 Enterprise、Microsoft Windows 10、Microsoft Windows 11(単一セッション、VDI クライアント タイプ) |

| ☐ | Microsoft Windows 10 Enterprise マルチセッションまたは Microsoft Windows 11 Enterprise マルチセッションのライセンス |

| ☐ | 次のいずれかのタイプのライセンス:Microsoft Windows Server 2012 R2、Microsoft Windows 2016、Microsoft Server 2019 |

| ☐ | Microsoft Windows RDS ライセンス サーバ — 高可用性のために冗長ライセンス サーバを推奨 |

| ☐ | Microsoft RDS ユーザーまたはデバイス CAL(またはその両方) |

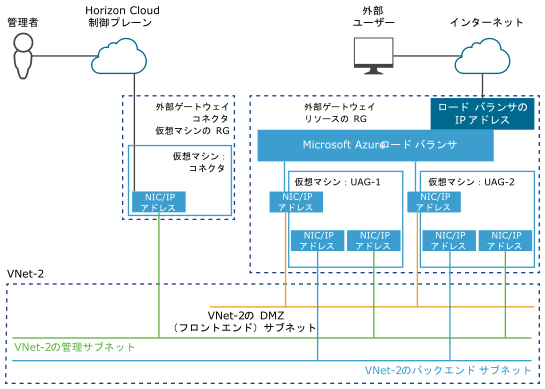

リファレンス アーキテクチャ

以下のアーキテクチャ ダイアグラムを参照してください。