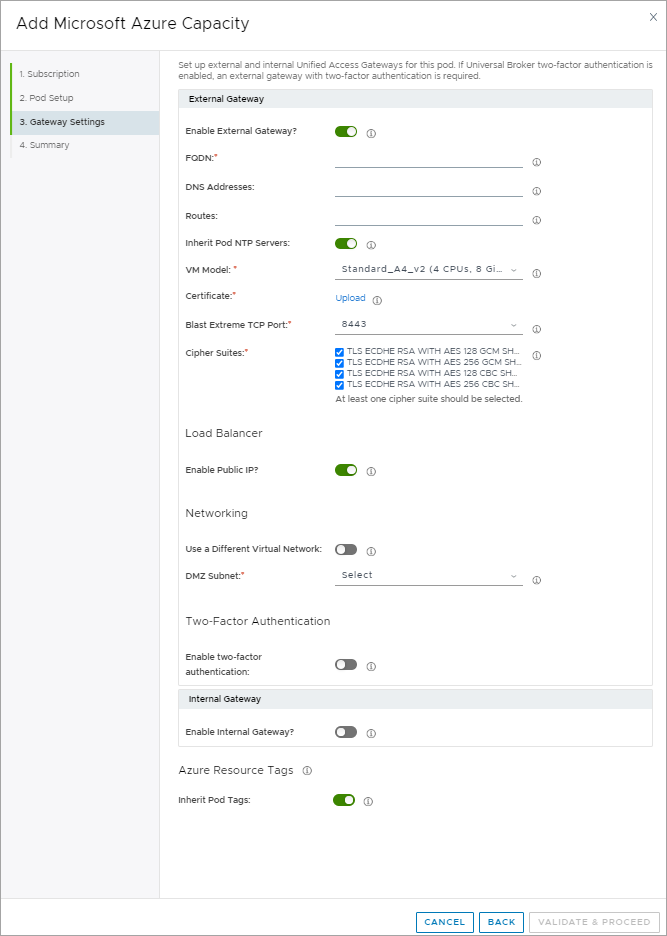

ウィザードのこの手順では、1 つ以上のゲートウェイが構成されているポッド マネージャ ベースのポッドをデプロイするために必要な情報を指定します。Unified Access Gateway は、このタイプのポッドのゲートウェイ環境を提供します。

- 外部ゲートウェイ構成

-

外部ゲートウェイ構成では、企業のネットワークの外部にいるユーザーがデスクトップおよびアプリケーションにアクセスできるようにすることができます。ポッドにこの外部ゲートウェイ構成がある場合、ポッドには、このアクセスを提供するための

Azure ロード バランサ リソースと

Unified Access Gateway インスタンスが含まれています。この場合、各インスタンスには 3 つの NIC があります:1 つは管理サブネット上の NIC、1 つはデスクトップ サブネット上の NIC、そしてもう 1 つは DMZ サブネット上の NIC です。デプロイ ウィザードでは、ロード バランサにプライベート IP アドレスを使用するか、パブリック IP アドレスを使用するかに応じて、ロード バランシング タイプをプライベートまたはパブリックのいずれかに指定するためのオプションがあります。ウィザードでこのパブリック IP のトグルをオフに切り替えると、IP アドレスを指定する必要があるフィールドがウィザードに表示されます。このタイプの構成では、Horizon Client からゲートウェイへの PCoIP 接続でこの IP アドレスが使用されます。

外部ゲートウェイ構成の場合、ポッドの VNet とは別の VNet に構成をデプロイするオプションもあります。VNet をピア接続する必要があります。このタイプの構成では、ポッドをハブ - スポーク ネットワーク トポロジなど Microsoft Azure のより複雑なネットワーク トポロジーにデプロイできます。

注: 最初のウィザードのステップで、外部ゲートウェイが専用のサブスクリプションを使用するトグルを有効にした場合、外部ゲートウェイを専用の VNet(そのサブスクリプションに関連付けられている VNet)にデプロイする必要があります。このトグルを有効にした場合、必要に応じて、外部ゲートウェイのリソース用にそのサブスクリプションの既存のリソース グループを選択できます。このウィザードのステップで選択できるように、事前にそのリソース グループを準備しておく必要があります。 - 内部ゲートウェイ構成

- 内部ゲートウェイ構成は、企業のネットワークの内部にいるエンド ユーザーに対して、デスクトップおよびアプリケーションへの信頼される HTML Access (Blast) 接続機能を提供します。内部ゲートウェイ構成を使用してポッドが構成されていない場合、企業のネットワーク内のエンド ユーザーは、ブラウザを使用してデスクトップやアプリケーションに HTML Access (Blast) 接続をする際に標準ブラウザの信頼されていない証明書エラーに遭遇します。ポッドにこの内部ゲートウェイ構成がある場合、ポッドには、このアクセスを提供するための Azure ロード バランサのリソースと Unified Access Gateway インスタンスが含まれています。この場合、各インスタンスには 2 つの NIC があります:1 つは管理サブネット上の NIC、1 つはデスクトップ サブネット上の NIC です。デフォルトでは、このゲートウェイのロード バランシング タイプはプライベートです。

次のスクリーンショットは、最初に表示されるときの手順の例です。一部のコントロールは、最初のウィザード手順で外部ゲートウェイ構成に別のサブスクリプションを使用することを選択した場合にのみ表示されます。

前提条件

第 1 世代テナント - 第 1 世代のポッド デプロイ ウィザードを実行するための前提条件に記載されている前提条件を満たしていることを確認します。

Unified Access Gateway インスタンスに使用する仮想マシン モデルを決定します。このポッドに指定した Microsoft Azure サブスクリプションが、選択したモデルの 2 台の仮想マシンのキャパシティを確実に満たすようにする必要があります。ポッドあたりのセッション数が 2,000 にまで拡大することが想定される環境では、F8s_v2 を使用します。VMware Horizon Cloud Service on Microsoft Azure サービスの制限で説明したように、A4_v2 仮想マシン モデルが十分に機能するのは、ポッドでのアクティブなセッション数が 1,000 を超えないことが分かっている PoC(概念実証)環境、パイロット環境、または小規模な環境のみとなります。

証明書チェーン内のすべての証明書の有効期限が切れていないことを確認します。証明書チェーン内のいずれかの証明書の有効期限が切れている場合、後からポッドのオンボーディング プロセスで予期しない不具合が発生する可能性があります。

この FQDN には、アンダー スコアを含めることはできません。このリリースでは、FQDN にアンダー スコアが含まれていると、Unified Access Gateway インスタンスへの接続が失敗します。

外部ゲートウェイ構成を選択する場合、Horizon Cloud は、外部ゲートウェイ構成に指定された FQDN がパブリックに解決可能であることを想定します。[パブリック IP アドレスを有効にしますか? ] トグルをウィザードでオフに切り替えてファイアウォールまたは NAT セットアップから IP アドレスを指定した場合、ファイアウォール内または NAT セットアップ内の IP アドレスにこの FQDN が割り当てられていることを確認する必要があります。この FQDN は、ゲートウェイへの PCoIP 接続に使用されます。

テナントが、2 要素認証が構成されている Universal Broker で構成されている場合は、2 要素認証設定を使用して外部 Unified Access Gateway を構成する必要があります。