NSX Virtual Private Cloud (VPC) 是一個抽象層,可簡化 NSX 專案中獨立虛擬私有雲網路的設定,以自助服務取用模型來取用網路與安全性服務。

NSX VPC 表示專案中的一個額外多租戶層。它提供了一種簡化的網路與安全性服務取用模型,這與您在公有雲環境中的體驗相符。

NSX VPC 會向應用程式擁有者隱藏基礎 NSX 基礎結構、網路拓撲、網路物件和 IP 位址管理的複雜性,並為他們提供了自助服務取用模型,以便在自己的私人空間中執行應用程式。

應用程式擁有者或 DevOps 工程師不需要瞭解用來在隔離空間內執行應用程式的底層 NSX 基礎結構。他們可以在指派給他們的 NSX VPC 內新增子網路 (網路),並設定安全性原則以符合其應用程式需求,而無需依賴企業管理員。

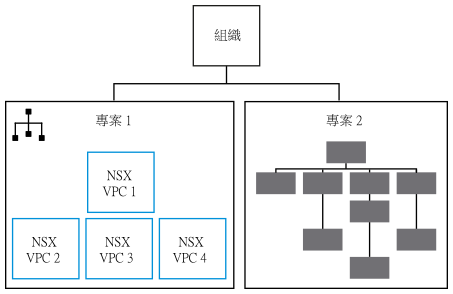

NSX VPC 在專案中為選用的。下圖顯示組織中的兩個專案。專案 1 包含 NSX VPC,而專案 2 不包含 NSX VPC。

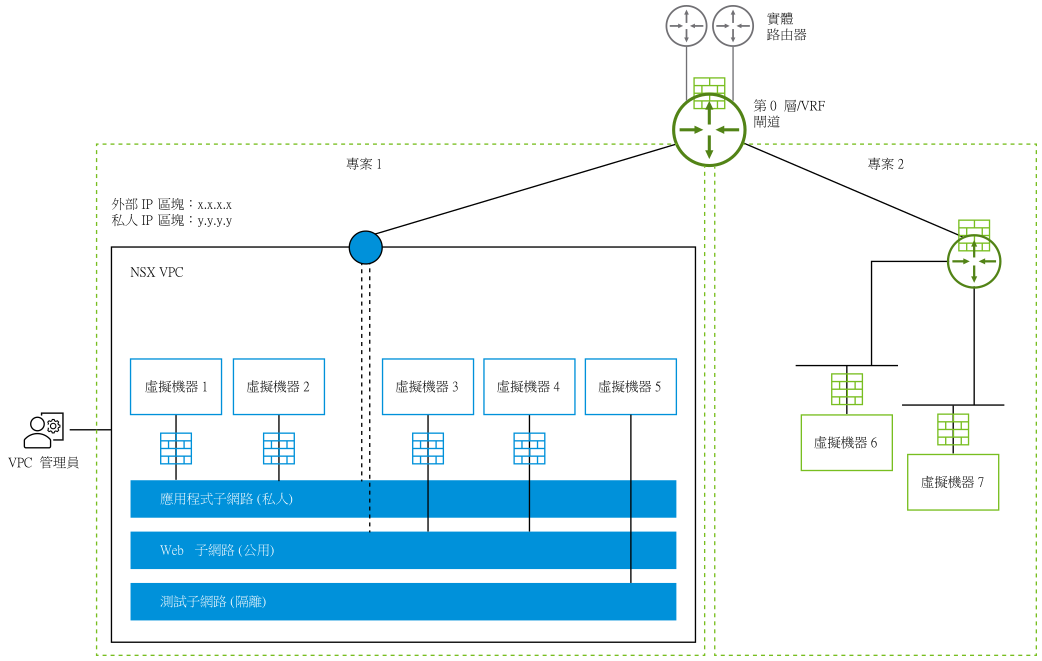

下圖顯示專案 1 內 NSX VPC 的範例邏輯視圖。專案 1 和 2 都連線至相同的第 0 層或第 0 層 VRF 閘道。

- 應用程式子網路 (私人)

- Web 子網路 (公用)

- 測試子網路 (隔離)

- 安全管理員

- 網路營運人員

- 安全營運人員

建立 NSX VPC 時,專案管理員會指定外部 IP 區塊和私人 IP 區塊,以用來在 VPC 中建立子網路。支援的子網路存取模式為 [私人]、[公用] 和 [隔離]。若要進一步瞭解有關子網路存取模式,請參閱本說明文件中後面的〈NSX VPC 子網路的存取模式〉一節。

成功建立 NSX VPC 後,系統會隱含建立閘道。但是,此隱含閘道會以唯讀模式向專案管理員公開,而 NSX VPC 使用者卻看不到。

此隱含閘道的生命週期由系統管理。刪除 NSX VPC 時,會自動刪除此隱含閘道。

在 NSX 原則資料模型中,會在下列路徑的專案之下建立 NSX VPC 物件:

/orgs/default/projects/<project_id>/vpcs/<vpc-id>

所實現的隱含閘道位於以下路徑:

/orgs/default/projects/<project_id>/infra/tier-1s/

NSX VPC 的範例

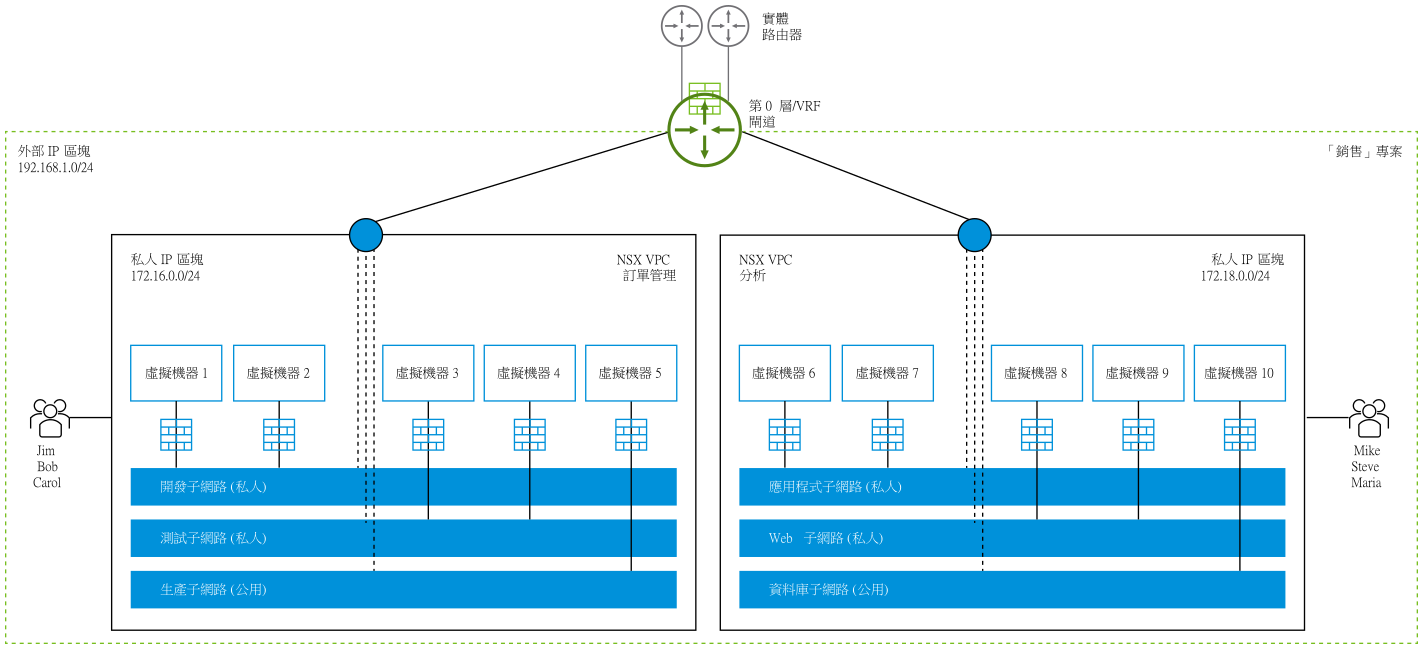

假設您的組織在 NSX 環境中建立了一個名為「銷售」的專案。專案管理員的目標是為「銷售」業務單位的「訂單管理」和「分析」應用程式開發人員,提供一個隔離的網路與安全性環境。

應用程式開發人員需要能夠在自助服務取用模型中,為這兩個應用程式佈建網路並設定安全性原則,而無需倚靠企業管理員或專案管理員。

為達成此一目標,專案管理員可以在「銷售」專案中建立兩個 NSX VPC,並將這些 NSX VPC 指派給應用程式開發人員。

例如:

| VPC 名稱 | VPC 使用者 | IP 位址區塊 |

|---|---|---|

| 訂單管理 | Jim:VPC 管理員 Bob:網路營運人員 Carol:安全營運人員 |

私人 IPv4 區塊:172.16.0.0/24 外部 IPv4 區塊:192.168.1.0/24 |

| 分析 | Mike:VPC 管理員 Steve:網路營運人員 Maria:安全營運人員 |

私人 IPv4 區塊:172.18.0.0/24 外部 IPv4 區塊:192.168.1.0/24 |

將角色指派給 NSX VPC 使用者後,這些使用者可以在 NSX VPC 內新增子網路,並為這些工作負載設定安全性原則。安全性原則只會影響 NSX VPC 內的工作負載,而不會影響 NSX VPC 外的工作負載。

例如,下圖顯示「訂單管理 NSX VPC」內的三個子網路 (名稱分別是「開發」、「測試」和「生產」),以及「分析 NSX VPC」內的三個子網路 (名稱分別是「應用程式」、Web 和「資料庫」)。工作負載虛擬機器會連結到所有子網路。NSX VPC 已連結到「銷售」專案的同一第 0 層或第 0 層 VRF 閘道。

高階 NSX VPC 工作流程

- 專案管理員:在專案內新增 NSX VPC,並定義 NSX VPC 基本設定,例如 IP 指派、DHCP 組態、Edge 叢集等。

- 專案管理員:在 NSX VPC 中指派角色給使用者。

- 專案管理員:定義使用者可在 NSX VPC 內建立的物件數配額或限制。

- VPC 管理員或網路管理員:在 NSX VPC 中新增子網路。根據商務需求,將工作負載連線至這些子網路。

- VPC 管理員或安全管理員:在 NSX VPC 中新增安全性原則,以符合連線至 VPC 中的子網路之工作負載的安全性需求。

NSX VPC 子網路的存取模式

- 私人

-

只有在 NSX VPC 內才能存取私人子網路。連結到私人子網路的工作負載可以與同一 NSX VPC 內其他私人或公用子網路上的工作負載通訊。

如果私人子網路的 IP 指派設定為 [自動],則會從指派給 NSX VPC 的私人 IPv4 區塊中,自動指派子網路 IP 區塊 (子網路 CIDR)。如果私人子網路的 IP 指派設定為 [手動],則 VPC 管理員可以手動指派子網路 CIDR。

VPC 子網路的 CIDR 不能與同一 NSX VPC 中的其他 VPC 子網路的 CIDR 重疊。但是,子網路 IP 可以與其他 NSX VPC 中的子網路重疊。可以藉由將具有相同 IP 範圍的不同私人 IP 區塊,配置給不同的 NSX VPC,來達成這樣的設定。

同一專案中的多個 NSX VPC 可以共用相同的私人 IPv4 區塊。在這種情況下,私人子網路在共用同一私人 IP 區塊的不同 VPC 之間,會是唯一的。

如果為 NSX VPC 開啟了預設輸出 NAT 選項,則會為 NSX VPC 建立預設 SNAT 規則,以允許來自私人子網路上的工作負載的流量,路由到 NSX VPC 外部。同樣地,如果關閉此選項,則來自私人子網路的流量將無法路由到 NSX VPC 外部。

- 公用

-

公用子網路可供從 NSX VPC 外部存取。依預設,這個子網路會自動通告到專案的第 0 層閘道,並且它能夠直接進行外部連線。換句話說,可以從專案內部和外部連線至公用子網路中的 IPv4 位址。

如果公用子網路的 IP 指派設定為 [自動],則會從指定給專案的外部 IPv4 區塊中,自動指派子網路 IP 區塊 (子網路 CIDR)。如果公用子網路的 IP 指派設定為 [手動],則 VPC 管理員可以手動指派子網路 CIDR。

- 隔離

-

隔離子網路在內部不會連線至所實現的隱含閘道。隔離子網路上的工作負載可以彼此通訊,但無法與同一 NSX VPC 中的私人或公用子網路上的工作負載通訊。此外,來自隔離子網路的封包無法路由到 NSX VPC 外部。

VPC 管理員必須手動指定隔離子網路的 CIDR 位址。