專案有助於在單一 NSX 部署中隔離承租人之間的網路和安全性組態。

必要條件

您必須獲指派企業管理員角色。

程序

下一步

如果您已為專案啟用在 vCenter 資料夾中組織 NSX 連接埠群組切換開關,請執行以下步驟:

- 檢查專案的狀態。在 VMware vCenter 中成功建立資料夾後,狀態為成功。此狀態表示在建立此專案時,NSX 在 VMware vCenter 中建立的所有資料夾的整體或整併狀態。

如果該切換開關旁邊的整體狀態顯示為失敗,請檢查錯誤詳細資料以瞭解失敗的原因。

失敗情況範例:- 如果 VMware vCenter 伺服器在資料夾實現過程中關閉,資料夾建立可能會失敗。NSX 將無法與 VMware vCenter 通訊。在這種情況下,該專案的整體資料夾狀態為失敗。NSX 將以預先定義的時間間隔嘗試再次建立資料夾,直到狀態變更為成功。

- 如果 NSX Manager 節點上的

cm-inventory服務關閉,資料夾建立可能會失敗。NSX Manager 使用此服務從 VMware vCenter 動態擷取有關 VDS 或主機的資訊。當此服務的群組成員關閉時,NSX Manager 中會顯示一個屬於叢集化功能的警示。

- 登入 vSphere Client,開啟詳細目錄窗格,並確認已建立專案和 VDS 資料夾。

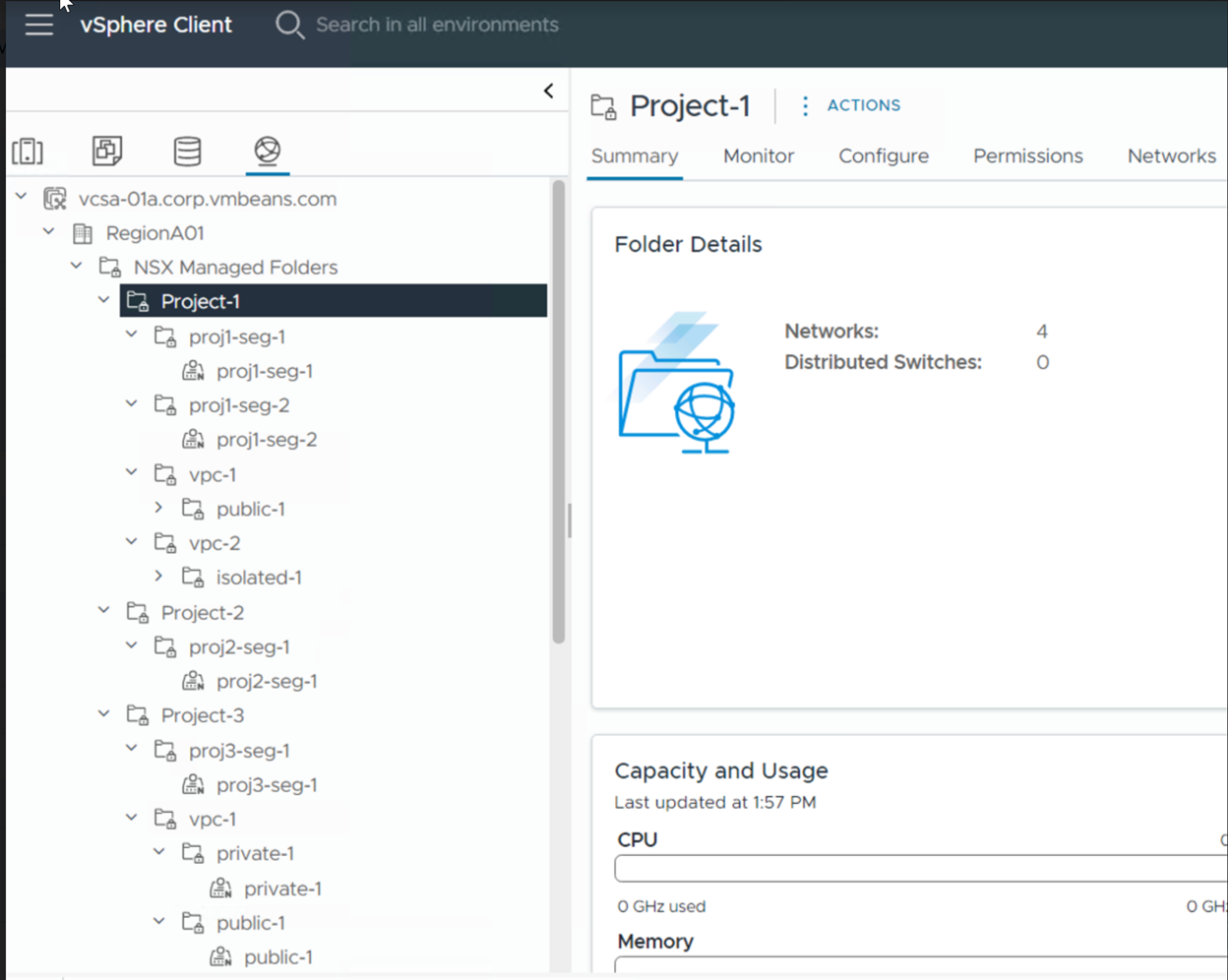

例如,假設您在 NSX 部署中新增了名為 Project-1、Project-2 和 Project-3 的兩個專案,且這些專案的在 vCenter 資料夾中組織 NSX 連接埠群組切換開關已啟用。以下螢幕擷取畫面顯示,在資料中心物件內建立了一個名為 NSX Managed Folders 的根資料夾。「專案」資料夾和其他資料夾會在根資料夾內建立。

其中每個專案資料夾內會有對應於每個 VPC 和區段的資料夾。而每個 VPC 內接著會有子資料夾,對應於每個子網路。在區段和子網路資料夾內,使用者可以找到所有對應至該區段/子網路的 NSX 連接埠群組。備註: 單一 NSX 區段或子網路會在每個 VDS 上建立一個 NSX 連接埠群組,且名稱都相同。所有這些連接埠群組都會重新分組到區段或子網路的資料夾中。之後,當您在專案中新增區段,或在專案中新增 NSX VPC,或在 VPC 中新增子網路時,它們會在 VMware vCenter 的資料夾中進行組織管理。

![[動作] 功能表](images/GUID-4526BB43-F90D-4B07-B5D4-27E4B24D4BD6-low.png)