この記事では、接続 FQDN または URL、2 要素認証、セッション タイムアウト、Horizon 機能ポリシーなど、Universal Broker 設定を構成するための詳細な手順を説明します。

エンド ユーザーの割り当てからのリソースの仲介に Universal Broker を使用するには、最初に特定の設定を構成する必要があります。

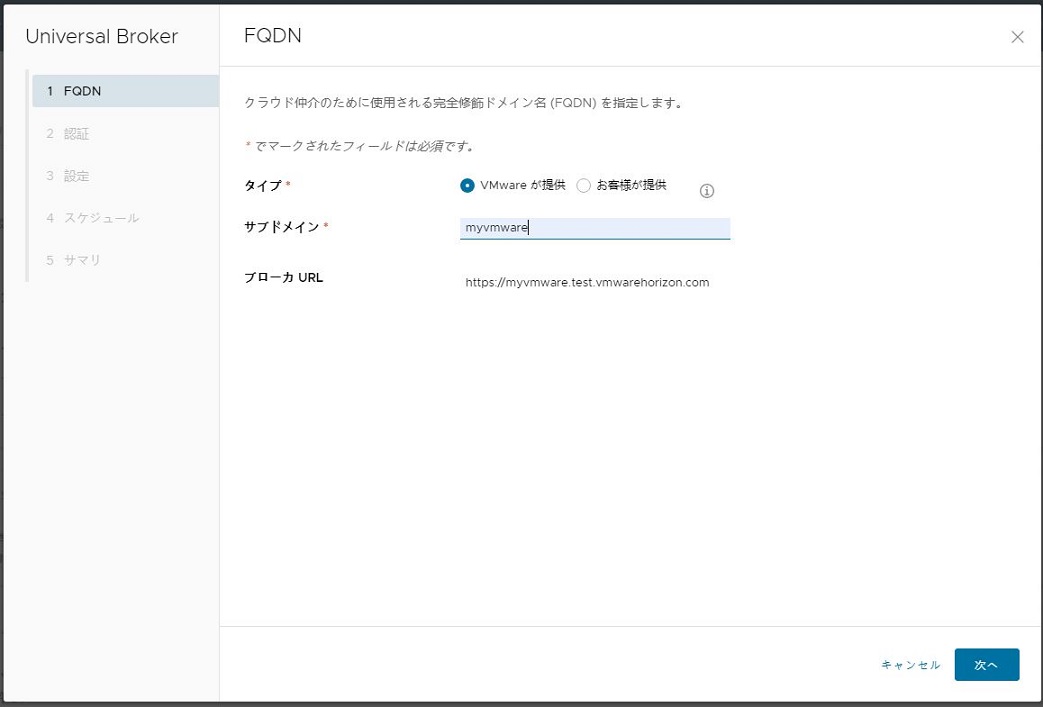

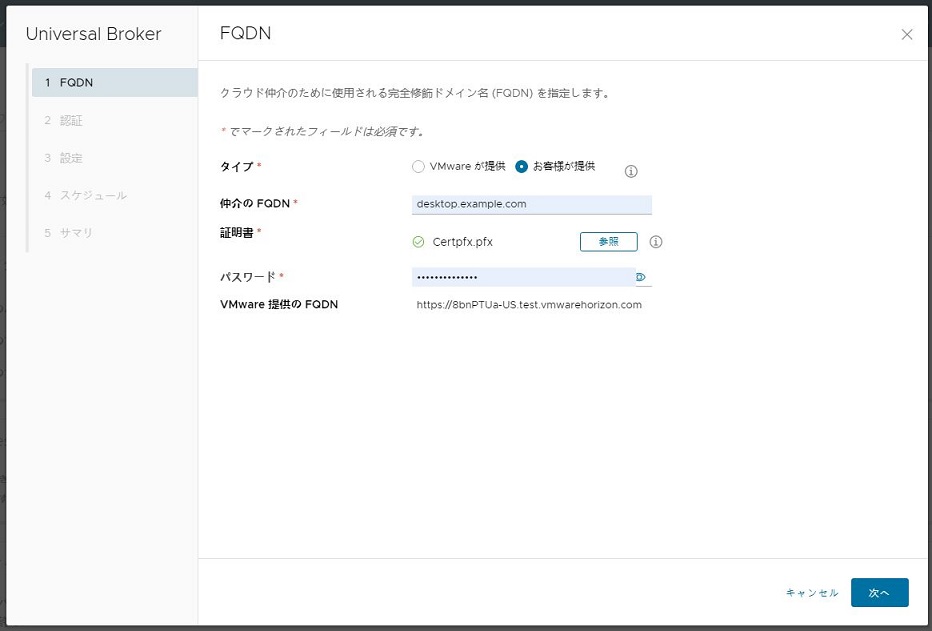

Universal Broker の初回セットアップに、Universal Broker セットアップの開始で説明されているように構成ウィザードが自動的に開きます。

サービスの使用中に設定を修正する必要がある場合は、コンソールの [ブローカ] ページまたは [はじめに] ページから構成ウィザードを再度開くことができます。

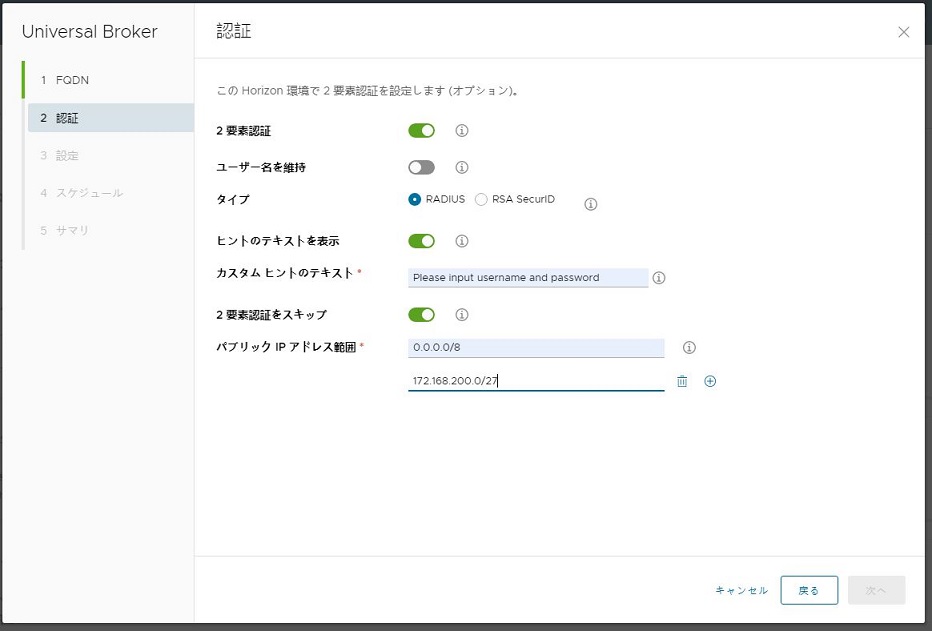

- この構成ウィザードの 2 要素認証設定に関するいくつかの重要なポイント

-

- 設計上、Universal Broker は、2 要素認証設定を使用して構成されている場合、認証要求を形成し、それを外部の Unified Access Gateway インスタンスに送信します。次にそのインスタンスは、設定で構成されている実際の認証サーバと通信します。Unified Access Gateway は、次に認証サービスの応答を Universal Broker にリレーします。

- デフォルトの設計では、テナントのポッド フリート内の各ポッドに使用される同じ Universal Broker 2 要素認証設定がテナント全体に適用されます。Universal Broker に 2 要素認証を使用するには、まず、ポッド フリート内で参加しているすべてのポッドの各外部 Unified Access Gateway インスタンスで適切な認証サービスを構成する必要があります。外部 Unified Access Gateway インスタンスの構成は、参加しているポッド内およびポッド間で同一でなければなりません。

- たとえば、ポッド フリートが Horizon ポッドと Horizon Cloud ポッドの両方で構成されている場合、RADIUS 認証を使用するには、これらすべての Horizon ポッドと Horizon Cloud ポッドにわたって、各外部 Unified Access Gateway インスタンスに RADIUS サービスを構成します。

前提条件

重要: エンド ユーザーがインターネットから接続する場合、または 2 要素認証を使用する場合は、ポッドにある外部

Unified Access Gateway インスタンスを削除しないでください。外部エンド ユーザーの場合、クライアントが

Universal Broker で認証された後、エンドユーザー クライアントから仮想デスクトップまたはリモート アプリケーションを正常に起動するには、外部

Unified Access Gateway が必要です。2 要素認証の場合、

Universal Broker は、2 要素認証設定を外部

Unified Access Gateway と一致させ、そのために外部

Unified Access Gateway 構成が必要です。

ポッドのタイプに応じて必要なシステム コンポーネントを準備します。これらの前提条件の確認は、テナントが初めて Universal Broker をセットアップするためのウィザードを完了するときに特に重要です。

- Horizon ポッド( Horizon Connection Server テクノロジー ベース)の場合:

-

- 必要なポートを構成します(Horizon ポッド - Universal Broker の DNS、ポートおよびプロトコルの要件を参照)。

- Horizon ポッド - Connection Server への Universal Broker プラグインのインストール。

- Horizon ポッド - Universal Broker で使用する Unified Access Gateway を構成する。Universal Broker で Horizon ポッドに 2 要素認証を使用する場合は、参加しているすべてのポッド内の各 Unified Access Gateway インスタンスで適切な 2 要素認証サービスを構成します。詳細については、Universal Broker 環境で 2 要素認証を実装する際のベスト プラクティスを参照してください。

- 2 要素認証を外部ユーザーに対してのみ有効にして、内部ユーザーに対してはバイパスさせる場合は、Universal Broker の内部ネットワーク範囲の定義を行います。

- Universal Broker セットアップの開始の説明に従って、Horizon ポッドのテナント全体のコネクション ブローカとして Universal Broker を選択します。

- Horizon Cloud ポッドの場合( Horizon Cloud ポッドマネージャ テクノロジー ベース):

-

- 地域の Universal Broker インスタンスに必要な DNS 名が解決可能であり、アクセス可能であることを確認します。Microsoft Azure での Horizon Cloud ポッドの DNS の要件の「ポッドのデプロイと操作に関する DNS の要件」の表を参照してください。

- 必要なポートとプロトコルを構成します(Horizon Cloud ポッド - ポートおよびプロトコルの要件の「Universal Broker で必要なポートとプロトコル」セクションを参照)。

- Universal Broker で Horizon Cloud ポッドに 2 要素認証を使用する場合は、参加しているすべてのポッド内の各外部 Unified Access Gateway インスタンスで同じタイプの認証サービスを構成します。Horizon Cloud ポッドのゲートウェイでの 2 要素認証の有効化およびUniversal Broker 環境で 2 要素認証を実装する際のベスト プラクティスを参照してください。

- 2 要素認証を外部ユーザーに対してのみ有効にして、内部ユーザーに対してはバイパスさせる場合は、Universal Broker の内部ネットワーク範囲の定義を行います。

- Horizon Cloud ポッドのテナント全体のコネクション ブローカとして Universal Broker を選択します(Horizon Universal Console を使用した Universal Broker の有効化の開始を参照)。

重要: ウィザードの最後の手順を送信する前に、すべての Horizon Cloud ポッドがオンラインで、健全な状態で準備が整っている必要があります。設定の適用中、セットアップ プロセスを完了するために、 Universal Broker サービスはポッドとの通信を行い、ポッドでいくつかの構成手順を実行する必要があります。いずれかのポッドがオフラインまたは使用できない場合、 Universal Broker のセットアップは失敗します。

手順

次のタスク

- Horizon ポッドに対して Universal Broker を構成している場合は、ポッドを管理対象状態に変更する手順に進みます。Horizon Universal Console を使用して、クラウド接続された Horizon ポッドを管理対象状態に変更するを参照してください。

- Microsoft Azure の Horizon Cloud ポッド用に Universal Broker を構成している場合は、これ以上の構成は必要ありません。コンソールを使用してマルチポッド イメージを作成してから、それらのイメージに基づいてエンド ユーザー割り当てを作成できます。

![Universal Broker が有効な [ブローカ] ページ](images/GUID-67116750-F476-41A1-9FE5-EEF03B644F5E-low.png)