AWS アカウントの設定

タイプに応じて、AWS アカウントの完全なコストと使用量の情報を入力するように VMware Aria Cost を構成できます。本書では、AWS 支払者アカウント、リンクされたアカウント、および GovCloud アカウントを設定する方法について説明します。

AWS 支払者アカウントの構成

AWS 支払者アカウントとは、1 つまたは複数の追加アカウントをリンクできる指定された請求アカウントのことです。アカウントの請求連絡先には、リンクされたすべてのアカウントの料金をまとめた明細書が送付されます。詳細については、一括請求書を使用した複数アカウントの請求の支払いを参照してください。次の手順を使用して、VMware Aria Cost で AWS 支払者アカウントを設定します。

手順 1:Amazon アカウントの請求バケットの有効化

S3 バケットの作成

ベスト プラクティス:既存のバケットを再利用する代わりに、Amazon 請求レポートを保持するための新しいバケットを作成します。また、バケットは後で選択するリージョン内で一意である必要があるため、自明ではない名前を選択してください。

- 管理者として AWS コンソールにログインします。

- 右上隅にあるプロファイル名をクリックし、ドロップダウンから アカウント を選択します。

- 左側のメニューで 請求設定 をクリックします。

- 詳細な請求レポート [レガシー] ドロップダウンを展開し、構成 をクリックして、請求レポートを受信する S3 バケットを設定します。

- S3 構成ダイアログ ボックスで、新しいバケットを作成します。

- 一意の バケット名 と リージョン を入力します。

- 次のページで、バケットに対して生成されたポリシーを確認し、保存 をクリックします。

S3 バケットに保存 フィールドに表示されているように S3 請求バケットの名前をクリップボードにコピーします。

手順 2:使用量と請求レポートの設定

DBR(詳細な請求レポート)から CUR(コストと使用状況レポート)に移行した場合は、この手順をスキップします。

- S3 バケットを作成した後、レポート テーブルで、必要なレポートのチェック ボックスを選択します。

- 設定の保存 をクリックして保存します。

手順 3:コストと使用状況レポートの有効化

AWS コンソールでの CUR の作成

AWS のコストと使用量レポート (CUR) は、製品、価格設定、使用量などのコストに関する包括的なデータを提供します。詳細については、AWS のコストと使用状況レポートを参照してください。

これらの新機能を利用するには、AWS アカウントを構成して、CUR を作成し、プラットフォームで利用できるようにします。

- AWS コンソール でプロファイル名に移動し、アカウント をクリックします。

- 左側のメニューで コストと使用状況レポート を選択し、レポートの作成 をクリックします。

- 構成ウィザードに従って、次の入力と選択を行います。

- レポート名:たとえば、

cloudhealth-hourly-curのように、簡単に識別できる名前を使用します。 - リソース ID を含める の横にあるチェック ボックスをオンにします。

- 請求がクローズされた前月の料金が検出された場合、コストと使用状況レポートを自動的に更新する の横にあるチェック ボックスをオンにします。

- S3 バケット:手順 1 で作成した S3 バケットの名前を入力します。

- レポート パスのプリフィックス:一意のプリフィックスを入力します。

- 時間の粒度:時間単位 を選択します。

- レポートのバージョン管理:新しいレポート バージョンの作成 を選択します。

- 圧縮:GZIP を選択します。

- レポート名:たとえば、

- 確認して完了 をクリックします。

コスト配賦タグの構成

VMware Aria Cost は、請求アーティファクトからタグとリソース ID を抽出し、タグ付け可能な AWS サービスのコストを自動的に割り当てます。CUR からの資産データとタグ データの生成をサポートするには、CUR アーティファクトにコスト配賦タグが含まれるよう AWS アカウントを構成する必要があります。

VMware Aria Cost では、パースペクティブのグループ化に使用する各タグ キーをコスト配賦タグとして追加することをお勧めします。詳細については、コスト配賦タグの使用を参照してください。

- AWS コンソールで、AWS 請求ダッシュボードに移動します。

- 左側のメニューで、コスト配賦タグ を選択します。

- 有効化するタグを選択します。

- 有効化 をクリックします。

選択したタグの有効化には最大 24 時間かかることがあります。

VMware Aria Cost での CUR の有効化

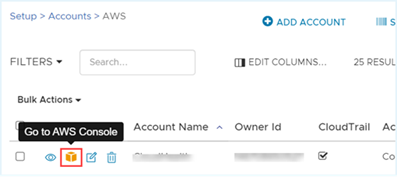

- セットアップ > アカウント > AWS の順に移動して選択し、CUR を有効にする AWS アカウントを編集します。統合アカウントまたはスタンドアローン アカウントの CUR のみを有効にします。

- コストと使用状況レポート セクションで、次の情報を入力します。

- バケット名:時間単位の CUR データを格納する S3 バケットの名前。

- レポート パス:スラッシュで区切られた CUR のパスと CUR の名前。VMware Aria Cost は、これらのフィールドに入力した情報を使用して CUR にアクセスします。これらの値に誤りがあると、VMware Aria Cost がレポートにアクセスしようとしたときにエラーが発生する可能性があります。これらのフィールドの正確な値を確認するには、AWS コンソールの請求とコスト管理ダッシュボードに移動します。左側のメニューから、コストと使用状況レポート を選択します。レポートの名前をクリックすると、バケット名とレポート パスが表示されます。

- このアカウントの IAM ロールに関連付けられているポリシーを更新して、CUR へのアクセスと読み取りの権限を付与します。ポリシーの生成 をクリックして、新しい IAM ポリシーを生成します。ポリシーが更新されていない場合、VMware Aria Cost はバケットにアクセスして、その内部に保存されている CUR レポートを読み取ることができません。

- IAM アクセス ポリシー ダイアログ ボックスで すべて選択 を選択し、コンテンツをクリップボードにコピーします。

- AWS コンソールに切り替え、サービス > セキュリティ、ID とコンプライアンス > IAM の順に移動します。左側のメニューで ポリシー を選択し、VMware Aria Cost プラットフォームに使用している IAM アクセス ポリシー を見つけます。

- 権限 タブで、JSON、ポリシーの編集 の順にクリックします。

- プラットフォームからコピーしたポリシーをエディタに貼り付け、ポリシーを 保存 します。

- VMware Aria Cost プラットフォームで、編集していた AWS アカウントに戻り、アカウントの保存 をクリックします。

手順 4:読み取り専用 IAM ロールの設定

VMware Aria Cost がサポートするすべての AWS サービスへの読み取り専用アクセス ポリシーとともに、AWS コンソール内に読み取り専用 IAM ロールを作成します。次に、これらの認証情報を VMware Aria Cost プラットフォームに追加します。IAM 権限を設定するには、次のいずれかの構成を使用します。

- オプション 1:CloudFormation テンプレートを使用する

- オプション 2:IAM サービスを使用する

オプション 1:CloudFormation を使用した IAM 権限の作成

VMware Aria Cost は、AWS CloudFormation を活用して、AWS 環境内で VMware Aria Cost に適切な IAM 権限を提供する必要なリソースを展開します。テンプレートとスタックは、CloudFormation の 2 つの重要なコンポーネントです。テンプレートは、すべての AWS リソースを記述する単純な JSON テキスト ファイルで、スタックはテンプレート内で定義されたリソースを管理する単一の単位です。

CloudFormation を使用して IAM ロールと権限を作成するには、次の手順を実行します。

AWS 支払者アカウントでの CloudFormation スタックの展開

前提条件

- AWS ユーザーには、IAM リソースを作成する CloudFormation テンプレートを展開するのに十分な権限が必要です。

- VMware Aria Cost には、AWS コンソール内でコストと使用量のセットアップが必要です。

- VMware Aria Cost テナントの外部 ID。この ID を取得するには、VMware Aria Cost > セットアップ > アカウント > AWS の順に移動します。AWS アカウント構成ページから外部 ID をコピーし、テキスト ドキュメントに貼り付けます。

- 次の CloudFormation テンプレートをダウンロードして、AWS アカウントと請求バケットへのアクセス権を VMware Aria Cost に提供します。CloudFormation を介して AWS アカウントで次のテンプレートを支払者アカウントのスタックとして実行するか、リンクされたアカウントの StackSet として実行します。

- VMware Aria Cost AWS 構成テンプレート - VMware Aria Cost のロールを作成するために必要で、VMware Aria Cost がサポートする AWS サービスへの読み取り専用アクセス権を提供します。

- バケット権限ポリシー テンプレート – AWS のコストと使用状況レポートを含む S3 バケットと VMware Aria Cost レポートをアップロードするオプションのバケットにアクセスするために必要です。

- VMware Aria Cost AWS 自動アクション テンプレート(オプション) - AWS 環境内でアクションを実行するために必要な権限を VMware Aria Cost に提供します。この自動アクセス テンプレートは、ターゲット アカウントのスタックとして展開することもできます。

CloudHealth AWS 構成テンプレートの展開

VMware Aria Cost でサポートされる AWS サービスの VMware Aria Cost ロールと読み取り専用ポリシーを作成します。

- AWS 支払者アカウントにログインします。

- サービス > 管理とガバナンス > CloudFormation の順に移動し、スタックの作成 - 新しいリソースを使用(標準) を選択します。

- テンプレートの指定 セクションで、テンプレート ファイルのアップロード を選択し、ファイルの選択 をクリックします。

- CloudHealth-AWS-Configuration-Template をアップロードし、次へ をクリックします。

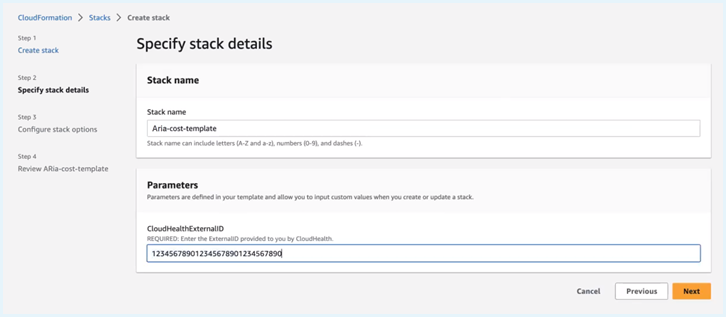

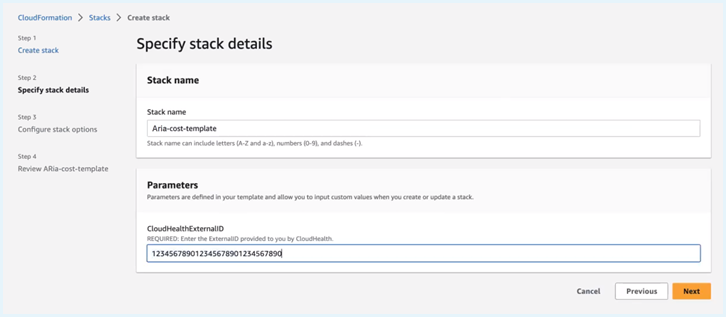

注 - テンプレートを S3 バケットに追加した場合は、テンプレートを含む S3 バケットのオブジェクト URL を指定できます。 - 次のページで、一意の スタック名 を入力します。

- パラメータ セクションで、VMware Aria Cost の 外部 ID(テキスト ドキュメントにコピーした 30 桁の番号)を入力します。次へ をクリックします。

- 必要に応じてスタック オプションを構成します(キー値ペアの適用など)。これはオプションの手順です。次へ をクリックします。

- 構成を確認し、機能 セクションで AWS CloudFormation で IAM リソースをカスタム名によって作成することを承認する チェック ボックスをオンにします。

- 送信 をクリックします。

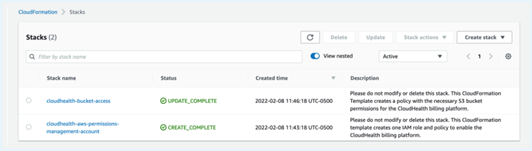

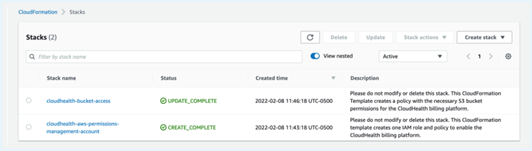

- 新しく作成したスタックが Create_Complete のステータスになっていることを確認します。このプロセスには数分かかります。

- 新しく作成したスタックを開き、出力 タブから RoleARN 番号をテキスト ドキュメントにコピーします。

AWS バケット アクセス ポリシー テンプレートの展開

CloudHealth-AWS-Bucket-Access-Template をスタックとして展開すると、CloudHealth-AWS-Configuration-Template を使用して前の手順で作成した IAM ロールに補助ポリシーが適用されます。

- AWS コンソールで、サービス > 管理とガバナンス > CloudFormation の順に移動し、スタックの作成 - 新しいリソースを使用(標準) を選択します。

- テンプレートの指定 セクションで、テンプレート ファイルのアップロード を選択し、ファイルの選択 をクリックします。

- CloudHealth-AWS-Bucket-Access-Template をアップロードし、次へ をクリックします。

注 - テンプレートを S3 バケットに追加した場合は、テンプレートを含む S3 バケットのオブジェクト URL を指定できます。 - 次のページで、一意の スタック名 を入力します。

- パラメータ セクションで、CUR ファイルと CURBucket パスを保存した S3 バケット名 CURBucketName を入力します(「S3 バケットの作成」を参照)。

- 次へ をクリックします。

- 必要に応じてスタック オプションを構成します(キー値ペアの適用など)。これはオプションの手順です。次へ をクリックします。

- 構成を確認し、機能 セクションで AWS CloudFormation で IAM リソースをカスタム名によって作成することを承認する チェック ボックスをオンにします。

- 送信 をクリックします。

- 新しく作成したスタックが Create_Complete のステータスになっていることを確認します。このプロセスには数分かかります。

- 新しく作成したスタックを開き、出力 タブから S3 バケット名とパスをテキスト ドキュメントにコピーします。

この時点で、AWS アカウントに 2 つのスタックが作成され、VMware Aria Cost IAM ロール、権限ポリシー、および S3 バケットから CUR データにアクセスするための追加ポリシーが作成されました。

すべての組織アカウントにアクセスするための StackSet の作成

組織アカウントのリンクされた各アカウントで同じリソース設定を作成するには、テンプレートを StackSet として実行する必要があります。前の手順でスタックを作成するときに使用したのと同じ CloudHealth-AWS-Configuration-Template を使用します。このテンプレートを StackSet として使用すると、IAM リソースが展開され、VMware Aria Cost プラットフォームに、VMware Aria Cost でサポートされるすべてのサービスへの読み取り専用アクセス権が付与されます。

注:StackSet は、デフォルトで、組織内のすべてのリンクされた AWS アカウントにリソースを自動的に展開するように構成されています。

- AWS CloudFormation コンソールで、左側のナビゲーション ペインから StackSet を選択します。

- StackSet の作成 をクリックします。

- テンプレートの選択 ページで、[権限と前提条件 - テンプレートの準備] セクションで事前に選択したオプションで続行します。

- CloudHealth-AWS-Bucket-Access-Template をアップロードし、次へ をクリックします。

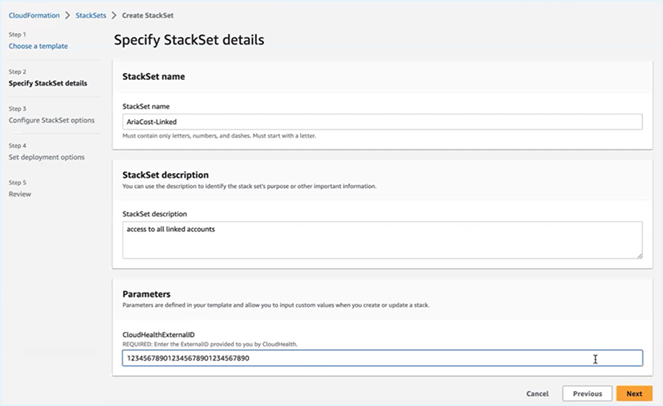

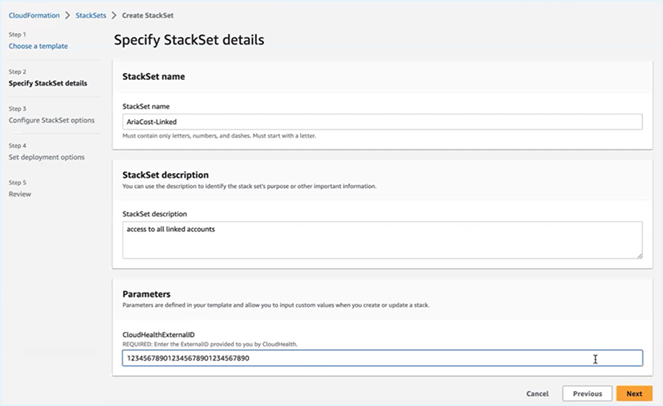

注 - テンプレートを S3 バケットに追加した場合は、テンプレートを含む S3 バケットのオブジェクト URL を指定できます。 - StackSet の詳細の指定 ページで、StackSet 名 と 説明 を入力します。

- パラメータ セクションで、CloudHealthExternalID(テキスト ドキュメントにコピーした 30 桁の番号)を入力します。次へ をクリックします。

- 必要に応じて、StackSet オプションの構成 ページで、タグ を介してキーと値のペアを適用し、次へ をクリックします。

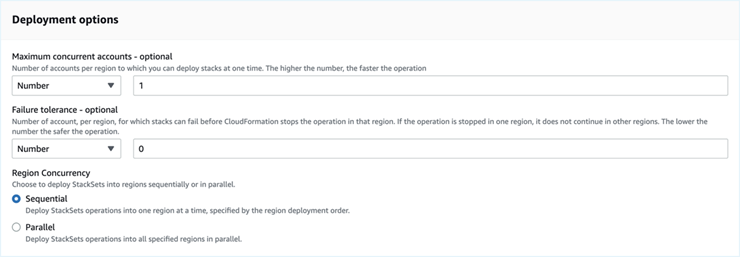

- 展開オプションの設定 ページで、選択したリージョンを 1 つだけ指定します(例:us-east-1)。

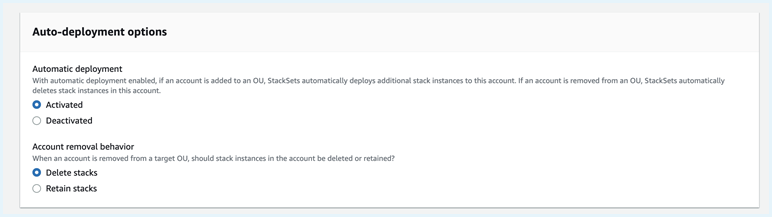

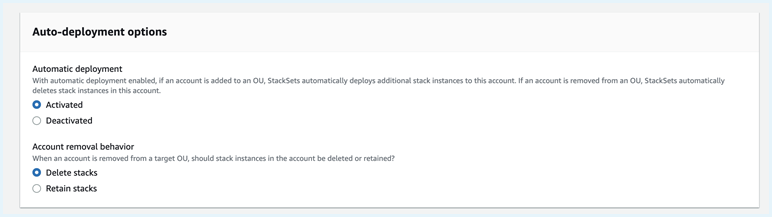

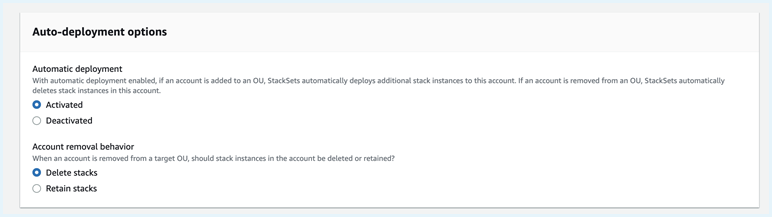

今後、組織にアカウントを追加すると、StackSet は新しいアカウントに VMware Aria Cost 権限を自動的に展開します。同様に、組織からアカウントを削除すると、StackSet はアカウントから VMware Aria Cost 権限を自動的に削除します。ただし、このデフォルトの動作は、自動展開オプション を使用して変更できます。

- 展開オプションで次のように操作します。

- 次へ をクリックします。

- 選択内容を確認し、AWS CloudFormation で IAM リソースをカスタム名によって作成することを承認する をクリックし、送信 をクリックします。

[StackSet の詳細] ページでは、StackSet でのスタックの作成の進行状況とステータスを確認できます。

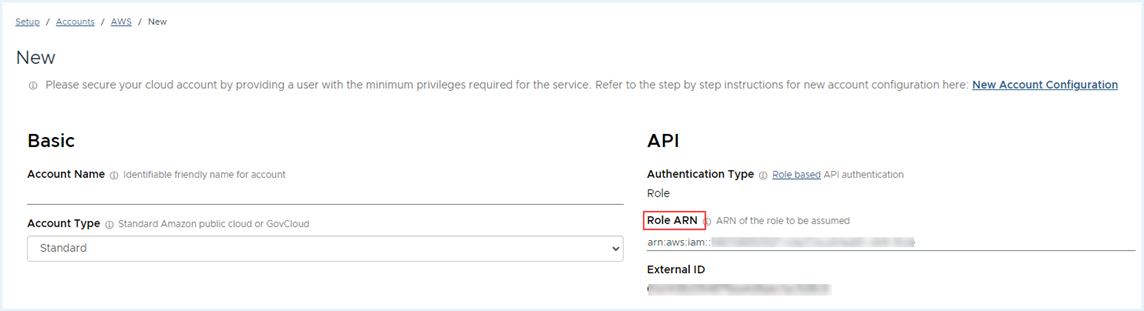

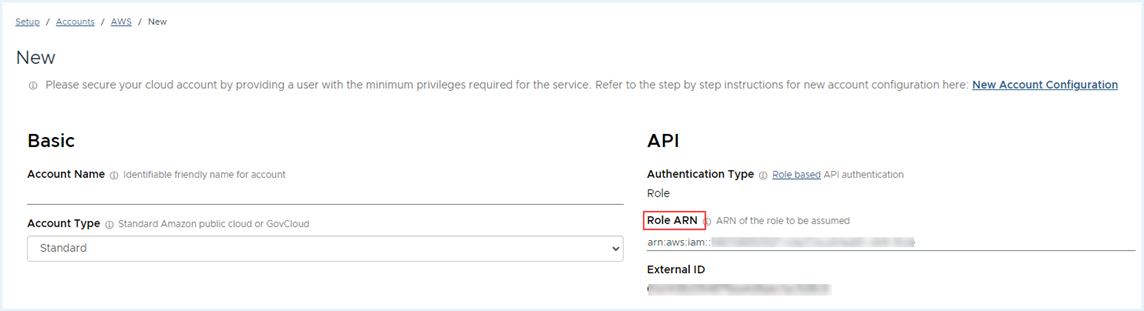

VMware Aria Cost プラットフォームでの AWS IAM ロールの構成

AWS コンソールで必要なすべての権限を設定したら、VMware Aria Cost プラットフォームで権限を構成する必要があります。

- VMware Aria Cost プラットフォームで、外部 ID をコピーした AWS 支払者アカウントに戻ります(セットアップ > アカウント > AWS の順に移動)。

- CloudHealth AWS 構成テンプレート を展開することで支払者アカウントで作成された CloudFormation スタックからコピーした ロール ARN を入力します。

- コストと使用状況レポート セクションで、AWS バケット アクセス ポリシー テンプレートの展開後にコピーした S3 バケット名 と レポート パス を追加します。

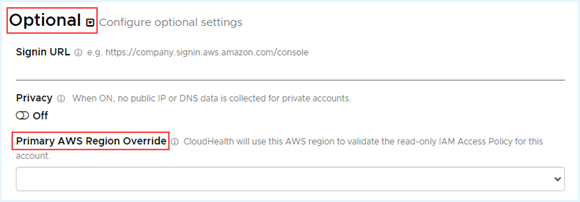

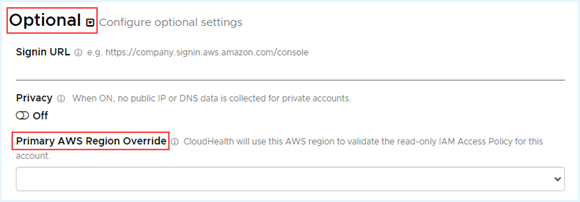

- デフォルトでは、VMware Aria Cost は us-east-1 AWS リージョン(米国東部地域)について読み取り専用 IAM ポリシーを検証します。us-east-1 リージョン(米国東部地域)にアクセスできない場合は、検証のために別のリージョンを選択する必要があります。オプション で、プライマリ AWS リージョン オーバーライド ドロップダウンから目的のリージョンを選択します。

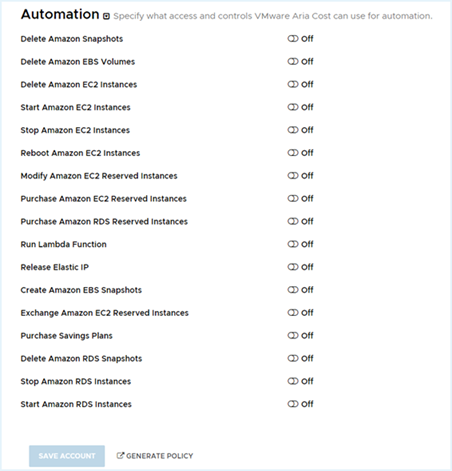

- 自動化された CloudFormation テンプレート を使用している場合は、自動化 ドロップダウンを選択して、自動化の権限のリストを開きます。保存したテンプレートのコピーで自動化として含めた各サービスについて、権限を オン に切り替えます。

- サービスの権限を手動で切り替えない場合、自動化された CloudFormation テンプレートにそのサービスを含めた場合でも、VMware Aria Cost はそのサービスを自動化することができません。

- アカウントを保存 をクリックします。

注 - 支払者アカウントが構成されると、VMware Aria Cost は AWS のコストと使用量データを使用して請求アーティファクトを処理します。通常、このプロセスには 1 日かかります。完了すると、VMware Aria Cost はリンクされたすべてのアカウントを利用できます。

- VMware Aria Cost プラットフォーム内のリンクされた各アカウントにロール ARN を手動で追加することも、AWS アカウント API を有効化して、リンクされたすべてのアカウントを更新することもできます。

オプション 2:IAM ロールを使用した IAM 権限の作成

ターゲット アカウントの AWS コンソール内に読み取り専用 IAM ロールを作成します。次に、これらの認証情報をプラットフォームに追加します。デフォルトの AWS 読み取り専用ポリシーは S3 オブジェクトなどのデータへの読み取りアクセスを提供するため、使用しないことをお勧めします。

- IAM ロールを作成する権限を持つユーザーとして、ターゲット アカウントの AWS コンソールにログインします。

- サービス > セキュリティ、ID とコンプライアンス > IAM の順に移動します。左側のメニューでポリシー を選択し、ポリシーの作成 をクリックします。

- JSON タブに切り替えます。

- 別のブラウザ ウィンドウで、VMware Aria Cost プラットフォームにログインします。メニューから セットアップ > アカウント > AWS を選択し、以前に作成した AWS アカウントを開きます。

- 作成した請求バケットの名前を入力し、ポリシーの生成 をクリックします。作成されたポリシーには、バケット名が含まれています。

- IAM アクセス ポリシー ダイアログ ボックスが表示されます。すべて選択 をクリックして、コンテンツをクリップボードにコピーします。

- AWS コンソールに戻り、JSON タブにポリシーを貼り付けます。次に ポリシーの確認 をクリックします。

- ポリシーに名前を付け(CHTPolicy など)、説明を入力して、ポリシーの作成 をクリックします。

- AWS コンソールの左側のメニューで、ロール を選択し、ロールの作成 をクリックします。

- 信頼できるエンティティの選択 ページで、AWS アカウント を選択します。

- 別の AWS アカウント を選択します。アカウント ID フィールドに

454464851268と入力します。これは、セキュリティで保護された VMware Aria Cost 管理アカウントの ID です。 - 外部 ID が必要 オプションを選択します。VMware Aria Cost プラットフォームから、VMware Aria Cost によって生成された 外部 ID をアカウント設定フォームからコピーします。この ID は VMware Aria Cost の顧客ごとに一意であるため、すべてのアカウントで再利用できます。

- このコピーした ID を AWS コンソールの 外部 ID フィールドに貼り付けます。

- VMware Aria Cost プラットフォームへのプログラムによるアクセスを提供するために IAM ロールが使用されるため、MFA が必要 のチェック ボックスはクリアにしたままにします。[次へ] をクリックします。

- 権限の追加 ページで、フィルタを顧客による管理に設定し、作成した VMware Aria Cost ポリシーを選択します。次へ をクリックします。

- ロールの名前と説明を入力し、ロールの作成 をクリックします。

- IAM > ロール ページで、作成したロールを選択します。RoleARN の値をクリップボードにコピーします。

- VMware Aria Cost プラットフォームの [AWS アカウントの設定] ページに戻ります。API セクションで、ロール ARN の値を貼り付けます。

- デフォルトでは、VMware Aria Cost は us-east-1 AWS リージョン(米国東部地域)について読み取り専用 IAM ポリシーを検証します。us-east-1 リージョン(米国東部地域)にアクセスできない場合は、検証のために別のリージョンを選択する必要があります。オプション で、[プライマリ AWS リージョン オーバーライド] ドロップダウンから目的のリージョンを選択します。

- アカウントを保存 をクリックします。

VMware Aria Cost はアカウントを検証し、データの収集を開始します。入力した情報に問題がある場合、エラー メッセージが表示されます。

手順 5:AWS コンソール統合の有効化(オプション)

VMware Aria Cost プラットフォームからのリンクを介して AWS コンソールで資産の詳細を表示します。VMware Aria Cost プラットフォームでは、インスタンスに AWS コンソールで表示できるリンクがあります。これらのリンクは、VMware Aria Cost プラットフォームから AWS コンソールとの統合を有効にすることによって設定されます。

- セットアップ > アカウント > AWS の順に移動して、選択します。

- AWS アカウントのリストから、AWS コンソール統合を追加するアカウントを編集します。

- 別のブラウザ ウィンドウで、AWS コンソールにログインします。

- メニューから、セキュリティ、ID とコンプライアンス > IAM の順に選択します。

- IAM ダッシュボード > AWS アカウント から、IAM ユーザーのログイン URL をクリップボードにコピーします。

- VMware Aria Cost プラットフォームに戻り、アカウント設定フォームの オプション セクションを展開します。ログイン URL フィールドに URL を貼り付けます。

- アカウントを保存 をクリックして、AWS コンソールの統合を有効にします。

手順 6:CloudWatch の有効化(オプション)

AWS CloudWatch エージェントを EC2 インスタンスにインストールして構成します。これにより、エージェントはそれらのインスタンスからのメトリックの収集を開始できるようになります。CloudWatch メトリックを有効にするアカウントごとに次の手順を繰り返します。

- AWS のドキュメントの手順に従って、EC2 インスタンスに AWS CloudWatch エージェントをインストールして設定し、エージェントが各インスタンスからメトリックの収集を開始できるようにします。このプロセスには、次の高度な手順が含まれます。

- CloudWatch エージェントのインストールと設定

- CloudWatch エージェントで使用する IAM ロールとユーザーの作成

- CloudWatch エージェント構成ファイルの作成。詳細な手順については、AWS のドキュメントの「CloudWatch エージェントにより Amazon EC2 インスタンスおよびオンプレミス サーバからメトリックとログを収集する」を参照してください。

- セットアップ > AWS アカウント の順に移動して選択し、CloudWatch メトリック収集を有効化する個々のアカウントを編集します。

- アカウント セットアップ フォームの オプション セクションを展開し、CloudWatch オプションをオンにします。

- CloudWatch Runtime Cycle を実行する頻度を選択します。実行頻度が高いほど、API コールが増えるため、これに伴うコスト負担が大きくなります。

- VMware Aria Cost で別の名前空間から CloudWatch メトリックを収集できるようにするには、リストから 1 つ以上の名前空間を選択します。名前空間を使用すると、独自の CloudWatch メトリックを整理して利用し、VMware Aria Cost プラットフォームで自分の EC2 インスタンスの適正サイジングを行うことができます。

- CloudWatch メトリックを読むための VMware Aria Cost 権限を付与するには、このアカウントの IAM ロールに関連付けられたポリシーを更新します。ポリシーの生成 をクリックして、新しい IAM ポリシーを生成します。

- IAM アクセス ポリシー ダイアログ ボックスで すべて選択 を選択し、コンテンツをクリップボードにコピーします。

- 別のブラウザ ウィンドウで、管理者として AWS コンソールにログインし、サービス > セキュリティ、ID とコンプライアンス > IAM の順に移動します。左側のメニューで ポリシー を選択し、VMware Aria Cost プラットフォームに使用している IAM アクセス ポリシー を見つけます。

- [権限] タブで JSON をクリックし、VMware Aria Cost プラットフォームからコピーしたポリシーをエディタに貼り付けます。次に 保存 をクリックします。

- VMware Aria Cost プラットフォームで、編集していた AWS アカウントに戻り、アカウントの保存 をクリックします。VMware Aria Cost はアカウントを検証し、データの収集を開始します。問題がある場合は、警告メッセージが表示されます。AWS CloudWatch メトリックは、約 24 時間後に VMware Aria Cost プラットフォームに表示されるようになります。

支出ベースの資産収集機能により、新しく追加されたアカウントとサービスの最初の資産収集時間が大幅に変わります。新しい資産またはサービスが請求されると、VMware Aria Cost レポートに表示されるまでに 24 時間以上かかることがあります。初期遅延後、プラットフォームは、標準の収集頻度に従って資産またはサービスの詳細を更新し続けます。

手順 7:CloudTrail の有効化(オプション)

CloudTrail は、AWS へのすべての API アクセスに対して監査ログを提供するサービスです。VMware Aria Cost は CloudTrail データを収集して、誰がインフラストラクチャを起動またはシャットダウンしたか、または誰がインフラストラクチャ全体でセキュリティの変更を行ったかを特定します。

通常、1 つの CloudTrail バケットで複数のアカウントのログを収集します。検討すべき 2 つのシナリオは次のとおりです。

- 各アカウントに独自のバケットがある場合は、各アカウントの CloudTrail を有効にします。

- 複数のアカウントが単一のバケットをフィードしている場合は、まずバケットを含むアカウントに対して CloudTrail を有効にしてから、バケットにフィードする各アカウントに対して CloudTrail を有効にします。

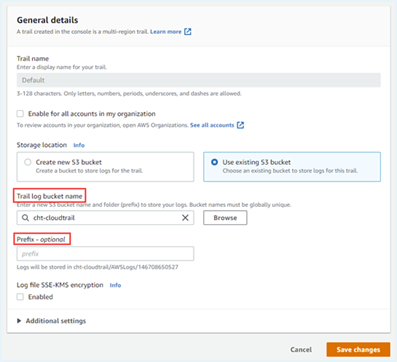

CloudTrail バケットの AWS アカウントの有効化

- AWS コンソールで、CloudTrail サービスに移動します。ダッシュボード で、証跡名をクリックして、CloudTrail ログの保存先として設定されている S3 バケットの 名前 と プリフィックス を見つけます。

- 全般的な詳細 セクションで、編集 をクリックします。ダイアログ ボックスには、S3 バケットの名前と、構成されているカスタムのログ ファイル プリフィックスが表示されます。

- 別のブラウザ ウィンドウで、VMware Aria Cost プラットフォームにログインします。メニューから セットアップ > AWS アカウント を選択し、CloudTrail バケットを含む各アカウントを編集します。

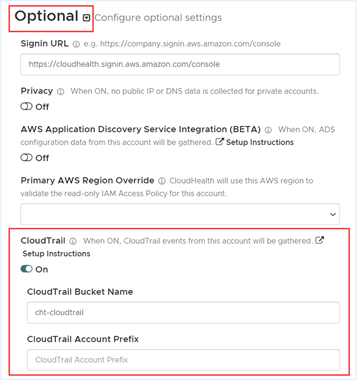

- アカウント設定フォームの オプション セクションを展開し、CloudTrail オプションを切り替えます。

- CloudTrail バケット名 と CloudTrail アカウント プリフィックス(カスタム プリフィックスを構成した場合)を入力します。

- このアカウントの IAM ロールに関連付けられているポリシーを更新して、CloudTrail バケットに対する読み取り権限を付与します。ポリシーの生成 をクリックして、これまでの手順で入力したバケットへのアクセス権を付与する新しい IAM ポリシーを生成します。

- IAM アクセス ポリシー ダイアログ ボックスで すべて選択 を選択し、コンテンツをクリップボードにコピーします。

- AWS コンソールに切り替えて、ポリシー ドキュメント フィールドにポリシーを貼り付けます。次に ポリシーの適用 をクリックします。

- VMware Aria Cost プラットフォームに切り替えて、アカウントの保存 をクリックします。

VMware Aria Cost はアカウントを検証し、データの収集を開始します。問題がある場合は、警告メッセージが表示されます。CloudTrail イベントは、約 15 ~ 30 分後に VMware Aria Cost プラットフォームに表示され始めます。より安定したアカウントにはイベントが少ないという傾向があります。

注 - - VMware Aria Cost は、アカウントが構成された日の 12:00 GMT からすべてのイベントを収集します。

- 各 AWS アカウントに独自の CloudTrail バケットがある場合は、AWS アカウントごとに手順 1 ~ 9 を繰り返します。各 AWS アカウントから 1 つのバケットに情報がフィードされる場合は、次のセクションに進みます。

CloudTrail バケットに対する組織内のすべての AWS アカウントの有効化(オプション)

- AWS コンソールで、CloudTrail サービスに移動します。ダッシュボードで、証跡名をクリックして、CloudTrail ログの保存先として構成されている S3 バケットの名前とプリフィックスを見つけます。

- [全般的な詳細] セクションで、[編集] をクリックします。

- 組織内のすべてのアカウントに対して有効にする を選択し、S3 バケット内の CloudTrail ファイル パスを変更します。組織 ID が CloudTrail ファイル パスに追加されます。たとえば、デフォルトの CloudTrail バケット ファイル パスが

AWSLogs/[OWNER_ID]/CloudTrail/...の場合、AWSLogs/[ORGANIZATION_ID]/[OWNER_ID]/CloudTrailに変更されます。 - 変更の保存 をクリックします。

組織の証跡を有効にするには、CloudTrail プリフィックス を AWSLogs/ORGANIZATION_ID に設定して、各 AWS アカウントを個別に構成する必要があります。これを行うには、次の手順を実行します。

- 別のブラウザ ウィンドウで VMware Aria Cost プラットフォームにログインします。

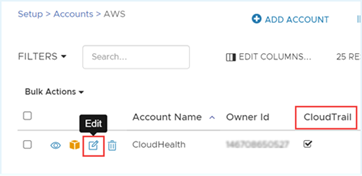

- セットアップ > AWS の順に移動し、アカウント名 の横にある編集アイコンをクリックします。

- アカウントの 編集 ページで、オプション セクションを展開し、CloudTrail トグル スイッチをオンにします。

- CloudTrail バケット名 を追加します。

- CloudTrail アカウント プリフィックス フィールドを

AWSLogs/ORGANIZATION_IDに設定します。 - アカウントを保存 をクリックします。

注 - 組織内のすべてのアカウントに CloudTrail バケット名 フィールドと アカウント プリフィックス フィールドを、先頭または末尾の文字なしで設定する必要があります。アカウントにプリフィックスを追加できないと、アカウントに警告ステータスが表示されます。

追加の AWS アカウントの CloudTrail セットアップ

通常、CloudTrail は AWS でセットアップされ、複数のアカウントが単一の S3 CloudTrail バケットをフィードします。バケットはファイル ツリーと考えることができます。各アカウントには、AWS アカウント ID で指定されたツリー内にルートの場所があります。ルートの下には、日付別に整理された CloudTrail ログ ファイルを含むフォルダ構造があります。

VMware Aria Cost は、AWS アカウント ID を使用して、既知の CloudTrail バケットで各アカウントのイベントをスキャンします。

- VMware Aria Cost プラットフォームで、メニューから セットアップ > AWS アカウント を選択し、CloudTrail ログが収集されている追加の AWS アカウントを編集します。

- アカウント設定フォームの オプション セクションを展開し、CloudTrail オプションを切り替えます。

- CloudTrail バケット名 を入力します。CloudTrail バケットが配置されているアカウント以外のアカウントの IAM ポリシーを更新する必要はありません。

- アカウントを保存 をクリックします。

VMware Aria Cost はアカウントを検証し、データの収集を開始します。問題がある場合は、警告メッセージが表示されます。CloudTrail イベントは、約 15 ~ 30 分後に VMware Aria Cost プラットフォームに表示され始めます。より安定したアカウントにはイベントが少ないという傾向があります。

注VMware Aria Cost は、アカウントが構成された日の 12:00 GMT からすべてのイベントを収集します。

リンクされた AWS アカウントの構成

一括請求アカウントにリンクされたアカウントから情報を収集するように VMware Aria Cost を設定します。1 つのアカウントは、常に 1 つの一括請求書にしかリンクできません。

手順 1:リンクされたアカウントの読み取り専用 IAM ロールの設定

VMware Aria Cost がサポートするすべての AWS サービスへの読み取り専用アクセス ポリシーとともに、AWS コンソール内に読み取り専用 IAM ロールを作成します。次に、これらの認証情報を VMware Aria Cost プラットフォームに追加します。IAM 権限を設定するには、次のいずれかの構成を使用します。

- オプション 1:CloudFormation テンプレートを使用する

- オプション 2:IAM サービスを使用する

オプション 1:CloudFormation を使用した IAM 権限の作成

VMware Aria Cost は、AWS CloudFormation を活用して、AWS 環境内で VMware Aria Cost に適切な IAM 権限を提供する必要なリソースを展開します。テンプレートとスタックは、CloudFormation の 2 つの重要なコンポーネントです。テンプレートは、すべての AWS リソースを記述する単純な JSON テキスト ファイルで、スタックはテンプレート内で定義されたリソースを管理する単一の単位です。

CloudFormation を使用して IAM ロールと権限を作成するには、次の手順を実行します。

AWS 支払者アカウントでの CloudFormation スタックの展開

前提条件

- AWS ユーザーには、IAM リソースを作成する CloudFormation テンプレートを展開するのに十分な権限が必要です。

- VMware Aria Cost には、AWS コンソール内でコストと使用量のセットアップが必要です。

- VMware Aria Cost テナントの外部 ID。この ID を取得するには、VMware Aria Cost > セットアップ > アカウント > AWS の順に移動します。AWS アカウント構成ページから外部 ID をコピーし、テキスト ドキュメントに貼り付けます。

- 次の CloudFormation テンプレートをダウンロードして、AWS アカウントと請求バケットへのアクセス権を VMware Aria Cost に提供します。CloudFormation を介して AWS アカウントで次のテンプレートを支払者アカウントのスタックとして実行するか、リンクされたアカウントの StackSet として実行します。

- VMware Aria Cost AWS 構成テンプレート - VMware Aria Cost のロールを作成するために必要で、VMware Aria Cost がサポートする AWS サービスへの読み取り専用アクセス権を提供します。

- バケット権限ポリシー テンプレート – AWS のコストと使用状況レポートを含む S3 バケットと VMware Aria Cost レポートをアップロードするオプションのバケットにアクセスするために必要です。

- VMware Aria Cost AWS 自動アクション テンプレート(オプション) - AWS 環境内でアクションを実行するために必要な権限を VMware Aria Cost に提供します。この自動アクセス テンプレートは、ターゲット アカウントのスタックとして展開することもできます。

CloudHealth AWS 構成テンプレートの展開

VMware Aria Cost でサポートされる AWS サービスの VMware Aria Cost ロールと読み取り専用ポリシーを作成します。

- AWS 支払者アカウントにログインします。

- サービス > 管理とガバナンス > CloudFormation の順に移動し、スタックの作成 - 新しいリソースを使用(標準) を選択します。

- テンプレートの指定 セクションで、テンプレート ファイルのアップロード を選択し、ファイルの選択 をクリックします。

- CloudHealth-AWS-Configuration-Template をアップロードし、次へ をクリックします。

注 - テンプレートを S3 バケットに追加した場合は、テンプレートを含む S3 バケットのオブジェクト URL を指定できます。 - 次のページで、一意の スタック名 を入力します。

- パラメータ セクションで、VMware Aria Cost の 外部 ID(テキスト ドキュメントにコピーした 30 桁の番号)を入力します。次へ をクリックします。

- 必要に応じてスタック オプションを構成します(キー値ペアの適用など)。これはオプションの手順です。次へ をクリックします。

- 構成を確認し、機能 セクションで AWS CloudFormation で IAM リソースをカスタム名によって作成することを承認する チェック ボックスをオンにします。

- 送信 をクリックします。

- 新しく作成したスタックが Create_Complete のステータスになっていることを確認します。このプロセスには数分かかります。

- 新しく作成したスタックを開き、出力 タブから RoleARN 番号をテキスト ドキュメントにコピーします。

AWS バケット アクセス ポリシー テンプレートの展開

CloudHealth-AWS-Bucket-Access-Template をスタックとして展開すると、CloudHealth-AWS-Configuration-Template を使用して前の手順で作成した IAM ロールに補助ポリシーが適用されます。

- AWS コンソールで、サービス > 管理とガバナンス > CloudFormation の順に移動し、スタックの作成 - 新しいリソースを使用(標準) を選択します。

- テンプレートの指定 セクションで、テンプレート ファイルのアップロード を選択し、ファイルの選択 をクリックします。

- CloudHealth-AWS-Bucket-Access-Template をアップロードし、次へ をクリックします。

注 - テンプレートを S3 バケットに追加した場合は、テンプレートを含む S3 バケットのオブジェクト URL を指定できます。 - 次のページで、一意の スタック名 を入力します。

- パラメータ セクションで、CUR ファイルと CURBucket パスを保存した S3 バケット名 CURBucketName を入力します(「S3 バケットの作成」トピックを参照)。

- 次へ をクリックします。

- 必要に応じてスタック オプションを構成します(キー値ペアの適用など)。これはオプションの手順です。次へ をクリックします。

- 構成を確認し、機能 セクションで AWS CloudFormation で IAM リソースをカスタム名によって作成することを承認する チェック ボックスをオンにします。

- 送信 をクリックします。

- 新しく作成したスタックが Create_Complete のステータスになっていることを確認します。このプロセスには数分かかります。

- 新しく作成したスタックを開き、出力 タブから S3 バケット名とパスをテキスト ドキュメントにコピーします。

この時点で、AWS アカウントに 2 つのスタックが作成され、VMware Aria Cost IAM ロール、権限ポリシー、および S3 バケットから CUR データにアクセスするための追加ポリシーが作成されました。

すべての組織アカウントにアクセスするための StackSet の作成

組織アカウントのリンクされた各アカウントで同じリソース設定を作成するには、テンプレートを StackSet として実行する必要があります。前の手順でスタックを作成するときに使用したのと同じ CloudHealth-AWS-Configuration-Template を使用します。このテンプレートを StackSet として使用すると、IAM リソースが展開され、VMware Aria Cost プラットフォームに、VMware Aria Cost でサポートされるすべてのサービスへの読み取り専用アクセス権が付与されます。

注:StackSet は、デフォルトで、組織内のすべてのリンクされた AWS アカウントにリソースを自動的に展開するように構成されています。

- AWS CloudFormation コンソールで、左側のナビゲーション ペインから StackSet を選択します。

- StackSet の作成 をクリックします。

- テンプレートの選択 ページで、[権限と前提条件 - テンプレートの準備] セクションで事前に選択したオプションで続行します。

- CloudHealth-AWS-Bucket-Access-Template をアップロードし、次へ をクリックします。

注 - テンプレートを S3 バケットに追加した場合は、テンプレートを含む S3 バケットのオブジェクト URL を指定できます。 - StackSet の詳細の指定 ページで、StackSet 名 と 説明 を入力します。

- パラメータ セクションで、CloudHealthExternalID(テキスト ドキュメントにコピーした 30 桁の番号)を入力します。次へ をクリックします。

- 必要に応じて、StackSet オプションの構成 ページで、タグ を介してキーと値のペアを適用し、次へ をクリックします。

- 展開オプションの設定 ページで、選択したリージョンを 1 つだけ指定します(例:us-east-1)。

今後、組織にアカウントを追加すると、StackSet は新しいアカウントに VMware Aria Cost 権限を自動的に展開します。同様に、組織からアカウントを削除すると、StackSet はアカウントから VMware Aria Cost 権限を自動的に削除します。ただし、このデフォルトの動作は、自動展開オプション を使用して変更できます。

- 展開オプションで次のように操作します。

- 次へ をクリックします。

- 選択内容を確認し、AWS CloudFormation で IAM リソースをカスタム名によって作成することを承認する をクリックし、送信 をクリックします。

[StackSet の詳細] ページでは、StackSet でのスタックの作成の進行状況とステータスを確認できます。

VMware Aria Cost プラットフォームでの AWS IAM ロールの構成

AWS コンソールで必要なすべての権限を設定したら、VMware Aria Cost プラットフォームで権限を構成する必要があります。

- VMware Aria Cost プラットフォームで、外部 ID をコピーした AWS 支払者アカウントに戻ります(セットアップ > アカウント > AWS の順に移動)。

- CloudHealth AWS 構成テンプレート を展開することで支払者アカウントで作成された CloudFormation スタックからコピーした ロール ARN を入力します。

- コストと使用状況レポート セクションで、AWS バケット アクセス ポリシー テンプレートの展開後にコピーした S3 バケット名 と レポート パス を追加します。

- デフォルトでは、VMware Aria Cost は us-east-1 AWS リージョン(米国東部地域)について読み取り専用 IAM ポリシーを検証します。us-east-1 リージョン(米国東部地域)にアクセスできない場合は、検証のために別のリージョンを選択する必要があります。オプション で、プライマリ AWS リージョン オーバーライド ドロップダウンから目的のリージョンを選択します。

- 自動化された CloudFormation テンプレート を使用している場合は、自動化 ドロップダウンを選択して、自動化の権限のリストを開きます。保存したテンプレートのコピーで自動化として含めた各サービスについて、権限を オン に切り替えます。

- サービスの権限を手動で切り替えない場合、自動化された CloudFormation テンプレートにそのサービスを含めた場合でも、VMware Aria Cost はそのサービスを自動化することができません。

- アカウントを保存 をクリックします。

注

- 支払者アカウントが構成されると、VMware Aria Cost は AWS のコストと使用量データを使用して請求アーティファクトを処理します。通常、このプロセスには 1 日かかります。完了すると、VMware Aria Cost はリンクされたすべてのアカウントを利用できます。

- VMware Aria Cost プラットフォーム内のリンクされた各アカウントにロール ARN を手動で追加することも、AWS アカウント API を有効化して、リンクされたすべてのアカウントを更新することもできます。

オプション 2:IAM ロールを使用した IAM 権限の作成

注: 読み取り専用の IAM ロールを設定することが、読み取り専用の IAM ユーザーを設定するよりも推奨されます。ただし、VMware Aria Cost プラットフォームではいずれの方法もサポートされています。

ターゲット アカウントの AWS コンソール内に読み取り専用 IAM ロールを作成します。次に、これらの認証情報を VMware Aria Cost プラットフォームに追加します。

デフォルトの AWS 読み取り専用ポリシーは S3 オブジェクトなどのデータへの読み取りアクセスを提供するため、使用しないことをお勧めします。

- IAM ロールを作成する権限があるユーザーとして、ターゲット アカウントの AWS コンソールにログインします。

- サービス > IAM の順に移動します。左側のメニューで ポリシー を選択し、ポリシーの作成 をクリックします。

- JSON タブに切り替えます。

- 別のブラウザ ウィンドウで、VMware Aria Cost プラットフォームにログインします。メニューから セットアップ > アカウント > AWS の順に選択します。次に アカウントの追加 をクリックします。

- 新しいアカウントの設定フォームで、アカウントに名前を付け、説明を追加して、VMware Aria Cost プラットフォームで後で識別できるようにします。

- ポリシーの生成 をクリックします。作成されたポリシーには、バケット名が含まれています。IAM アクセス ポリシー ダイアログ ボックスが表示されます。すべて選択 をクリックして、コンテンツをクリップボードにコピーします。

- AWS コンソールに戻り、JSON タブでポリシーを貼り付けます。次に ポリシーの確認 をクリックします。

- ポリシーに名前を付け(CHTPolicy など)、説明を入力して、ポリシーの作成 をクリックします。

- AWS コンソールの左側のメニューで、ロール を選択し、ロールの作成 をクリックします。

- ロールに名前(VMware Aria Cost など)を付けて、次へ をクリックします。

- ロールの作成 > 信頼関係 ページで、別の AWS アカウント を選択します。

- 設定フォームに次の情報を入力します。

- アカウント ID:

454464851268と入力します。これは、安全な VMware Aria Cost 管理アカウントの ID です。 - 外部 ID を要求するためのオプションを選択します。アカウントの設定フォームで VMware Aria Cost によって生成された外部 ID をコピーします。この ID は VMware Aria Cost の顧客ごとに一意であるため、すべてのアカウントで再利用できます。この ID を AWS コンソールの外部 ID フィールドに貼り付けます。

- VMware Aria Cost プラットフォームへのプログラムによるアクセスを提供するために IAM ロールが使用されるため、MFA が必要 のチェック ボックスはクリアにしたままにします。次へ をクリックします。

- アカウント ID:

- ロールの作成 > アクセス権限 ページで、フィルタ フィールドを 顧客による管理 に設定し、作成した VMware Aria Cost ポリシーを選択します。次へ をクリックします。

- ロールの作成 > 確認 ページで、ロールの名前と説明を入力します。ロールの作成 をクリックします。[ロールの概要] ページで、ロール ARN の値をクリップボードにコピーします。

- VMware Aria Cost プラットフォームの [AWS アカウントの設定] ページに戻ります。API セクションで、ロール ARN の値を貼り付けます。

- デフォルトでは、VMware Aria Cost は us-east-1 AWS リージョン(米国東部地域)について読み取り専用 IAM ポリシーを検証します。us-east-1 リージョン(米国東部地域)にアクセスできない場合は、検証のために別のリージョンを選択する必要があります。オプション で、プライマリ AWS リージョン オーバーライド ドロップダウンから目的のリージョンを選択します。

- アカウントを保存 をクリックします。VMware Aria Cost はアカウントを検証し、データの収集を開始します。入力した情報に問題がある場合、エラー メッセージが表示されます。

手順 2:AWS コンソール統合の有効化(オプション)

VMware Aria Cost プラットフォームからのリンクを介して AWS コンソールで資産の詳細を表示します。VMware Aria Cost プラットフォームでは、インスタンスに AWS コンソールで表示できるリンクがあります。

これらのリンクは、VMware Aria Cost プラットフォームから AWS コンソールとの統合を有効にすることによって設定されます。

- セットアップ > アカウント > AWS の順に移動して、選択します。

- AWS アカウントのリストから、AWS コンソール統合を追加するアカウントを編集します。

- 別のブラウザ ウィンドウで、AWS コンソールにログインします。

- メニューから、セキュリティ、ID とコンプライアンス > IAM の順に選択します。

- IAM ダッシュボード > AWS アカウント から、IAM ユーザーのログイン URL をクリップボードにコピーします。

- VMware Aria Cost プラットフォームに戻り、アカウント設定フォームの オプション セクションを展開します。ログイン URL フィールドに URL を貼り付けます。

- アカウントを保存 をクリックして、AWS コンソールの統合を有効にします。

GovCloud AWS アカウントの構成

GovCloud アカウントを構成するには、AWS 管理コンソールと VMware Aria Cost の両方で 2 つのアカウントを作成する必要があります。

AWS でのアカウントの作成

GovCloud アカウントは、統合アカウントまたはスタンドアローン アカウントに関連付ける必要があります。したがって、AWS 内に 2 つのアカウントを作成する必要があります。

- 詳細な請求レコード/コストおよび使用状況レポートを受け取る 商用 アカウントを構成します。この構成は、通常の AWS アカウントの設定と同様ですが、空のままにしておき、GovClod アセット アカウントをサポートする以外の目的では使用しないのが理想的です。商用アカウントは、実際の GovCloud アセット アカウントの親アカウントとして機能します。

- 組織のインフラストラクチャを含む 資産 アカウントを構成します。これは、特別な GovCloud AWS リージョン内に存在する実際の GovCloud アカウントです。このアカウントはインフラストラクチャを保持していますが、これらのアカウントからレポートを直接取り出することはできません。したがって、別の商用アカウントが必要です。詳細については、https://docs.aws.amazon.com/govcloud-us/latest/UserGuide/usage-and-payment.html を参照してください。

VMware Aria Cost でのアカウントの作成

VMware Aria Cost 内に 2 つのアカウントを作成する必要があります。

- スタンドアローンまたは統合のいずれかの 商用 アカウント - すべての請求および使用量は、AWS で構成された商用 GovCloud アカウントを使用した場合と同様に表示されます。このアカウントは、VMware Aria Cost で 標準 アカウント タイプとして設定する必要があります。

- 商用アカウントにリンクされる 空の アカウント。この空のアカウントはインフラストラクチャを保持し、Assets AWS アカウントにリンクされます。このアカウントは、VMware Aria Cost で GovCloud アカウント タイプとして設定する必要があります。

VMware Aria Cost で一括請求書にリンクされる GovCloud アカウントを監視する予定がある場合は、次のガイドラインに従います。

- GovCloud アカウントごとに空の Amazon アカウントをプロアクティブに設定します。

- GovCloud アカウントを空のアカウントに関連付けます。

- 空のアカウントを統合された請求書にリンクします。

これらの手順により、GovCloud アクティビティが、別のアカウントを使用して一括請求レコード内で報告されます。それ以外の場合は、統合された請求書のアカウント ID でアクティビティが報告されます。

次の手順を実行して、VMware Aria Cost で GovCloud アカウントを設定します。

商用アカウントの構成

スタンドアローンまたは統合のいずれかの商用アカウント。

- VMware Aria Cost プラットフォームにログインします。メニューから セットアップ > アカウント > AWS の順に選択します。次に アカウントの追加 をクリックします。

- レポート作成または請求に使用する適切な アカウント名 を追加して、アカウント タイプ に 標準 を選択します。セキュリティを最適に保つために、認証タイプ には、デフォルトで ロール が選択されています。

- アカウントを保存 をクリックします。

請求設定は入力されている場合もありますが、このアカウントは通常、統合アカウントにリンクされるため、空になることがほとんどです。

アセット アカウントの構成

この空のアカウントはインフラストラクチャを保持し、Assets AWS アカウントにリンクされます。

VMware Aria Cost プラットフォームでの GovCloud アカウントの作成

- VMware Aria Cost プラットフォームにログインし、セットアップ > アカウント > AWS の順に移動します。次に アカウントの追加 をクリックします。

- 後で VMware Aria Cost プラットフォームで識別できるわかりやすいアカウント名を入力します。アカウント タイプとして GovCloud を選択します。認証タイプ にはデフォルトで ユーザー が選択されています。

- ポリシーの生成 をクリックします。

- IAM アクセス ポリシー ダイアログ ボックスで すべて選択 をクリックし、ポリシーの内容をクリップボードにコピーします。後で、ポリシーを AWS コンソールの JSON タブに貼り付ける必要があります。デフォルトの AWS 読み取り専用ポリシーは、S3 オブジェクトなどのデータへの読み取りアクセスを提供するため、使用しないようにしてください。

- 閉じる をクリックします。

AWS コンソールでの IAM ポリシーの作成

- IAM ユーザーを作成する権限を持つユーザーとして、ターゲット アカウントの AWS コンソールにログインします。

- サービス > IAM の順に移動します。左側のメニューでポリシー を選択し、ポリシーの作成 をクリックします。

- JSON タブをクリックし、VMware Aria Cost プラットフォームの AWS アカウント設定ページからコピーした IAM アクセス ポリシー を貼り付けます。

- ポリシーの確認 をクリックします。適切な 名前 と 説明 を指定し、ポリシーの作成 をクリックします。

読み取り専用 IAM ユーザーの追加

標準アカウントを設定している場合、VMware Aria Cost プラットフォームで両方のアプローチがサポートされていますが、読み取り専用の IAM ユーザーではなく読み取り専用の IAM ロールが推奨されます。GovCloud アカウントの場合、読み取り専用の IAM ユーザーのみがサポートされます。

- AWS コンソールで、サービス > IAM の順に移動します。左側のメニューで ユーザー を選択し、ユーザーの追加 をクリックします。

- ユーザー名 を入力し、プログラムによるアクセス のチェックボックスをオンにします。次へ: 権限 をクリックします。

- 既存のポリシーを直接接続 をクリックして、作成したポリシーを選択します。

- 次へ: タグ をクリックします。必要に応じて、IAM ユーザーにキーと値のペアを追加できます。

- 次へ: 確認 をクリックします。変更内容を確認し、ユーザーの作成 をクリックします。

- リストからユーザー名をクリックし、セキュリティ認証情報 タブに移動します。

- アクセス キーの作成 をクリックし、[.csv ファイルのダウンロード] をクリックして、アクセス キーおよびプライベート キーをコンピュータ上の CSV ファイルに保存します。

- アクセス キーの .csv ファイルを安全な場所に格納します。ダイアログ ボックスが閉じると、プライベート アクセス キーに再度アクセスできなくなります。

- 新しく作成されたアクセス キーは、デフォルトでアクティブになります。

- 閉じる をクリックします。

- GovCloud アカウントを構成している VMware Aria Cost プラットフォームの AWS アカウント設定ページに戻ります。

- 以前に保存した .csv ファイルから アクセス キー と プライベート キー の値をコピーして貼り付けます。請求設定は空白のままにします。

- アカウントを保存 をクリックします。