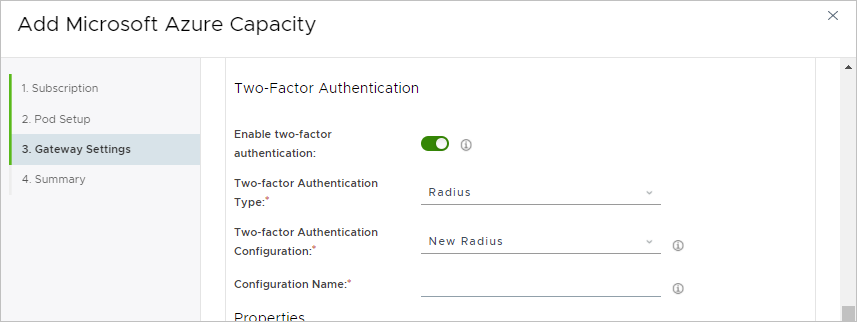

Dans l'étape de l'assistant de déploiement de l'espace pour spécifier ses configurations d'Unified Access Gateway, vous pouvez également spécifier l'utilisation de l'authentification à deux facteurs pour l'accès de vos utilisateurs finaux à leurs postes de travail et à leurs applications via les configurations de passerelle.

Lorsque des détails d'authentification à deux facteurs sont spécifiés dans l'assistant pour une configuration de passerelle, lors du processus de déploiement de l'espace, le système de déploiement de l'espace configure les dispositifs Unified Access Gateway déployés correspondants de la configuration de la passerelle avec les détails de l'authentification à deux facteurs spécifiés.

Comme décrit dans la documentation d'Unified Access Gateway, lorsque les dispositifs Unified Access Gateway sont configurés pour l'authentification à deux facteurs, les dispositifs Unified Access Gateway authentifient les sessions utilisateur entrantes en fonction des stratégies d'authentification à deux facteurs que vous avez spécifiées. Une fois qu'Unified Access Gateway authentifie une session d'utilisateur en fonction de votre stratégie d'authentification spécifiée, Unified Access Gateway transfère cette demande de client d'utilisateur final pour le lancement d'un poste de travail ou d'une application vers le gestionnaire d'espace déployé pour établir une session de connexion entre le client et un poste de travail ou une application disponible.

Conditions préalables

Vérifiez que vous avez respecté les conditions préalables décrites dans la section Locataires de première génération - Conditions préalables à l'exécution de l'assistant de déploiement de l'espace de première génération.

Pour la configuration externe ou interne d'Unified Access Gateway pour laquelle vous entrez les détails de l'authentification à deux facteurs, veillez à remplir les champs de la configuration d'Unified Access Gateway dans l'assistant, comme indiqué à la section Locataires de première génération - Spécifier la configuration de la passerelle de l'espace Horizon Cloud. Lorsque vous configurez l'authentification à deux facteurs sur un serveur d'authentification sur site, vous fournissez également des informations dans les champs suivants afin que les instances d'Unified Access Gateway puissent résoudre le routage vers ce serveur sur site :

| Option | Description |

|---|---|

| Adresses DNS | Spécifiez une ou plusieurs adresses de serveurs DNS pouvant résoudre le nom de votre serveur d'authentification sur site. |

| Routes | Indiquez une ou plusieurs routes personnalisées autorisant les instances Unified Access Gateway de l'espace à résoudre le routage réseau vers votre serveur d'authentification sur site. Par exemple, si vous disposez d'un serveur RADIUS sur site qui utilise 10.10.60.20 comme adresse IP, vous utiliserez 10.10.60.0/24 et votre adresse de passerelle de route par défaut en tant que route personnalisée. Vous obtenez votre adresse de passerelle de route par défaut dans la configuration Express Route ou VPN que vous utilisez pour cet environnement. Spécifiez les routes personnalisées dans une liste, séparées par des virgules, sous la forme |

Vérifiez que vous disposez des informations suivantes utilisées dans la configuration de votre serveur d'authentification, afin de pouvoir les fournir dans les champs appropriés de l'assistant de déploiement de l'espace. Si vous utilisez un serveur d'authentification RADIUS et que vous disposez d'un serveur principal et d'un serveur secondaire, procurez-vous les informations pour chacun d'eux.

- RADIUS

-

Si vous configurez les paramètres d'un serveur RADIUS principal et auxiliaire, procurez-vous les informations pour chacun d'eux.

- Adresse IP ou nom DNS du serveur d'authentification

- Secret partagé utilisé pour le chiffrement et le déchiffrement dans les messages de protocole du serveur d'authentification

- Numéros de port d'authentification, généralement 1812/UDP pour RADIUS.

- Type de protocole d'authentification. Les types d'authentification incluent PAP (Password Authentication Protocol), CHAP (Challenge Handshake Authentication Protocol), MSCHAP1, MSCHAP2 (Microsoft Challenge Handshake Authentication Protocol, versions 1 et 2).

Note : Consultez la documentation de votre fournisseur RADIUS pour connaître le protocole d'authentification recommandé par votre fournisseur RADIUS et suivez le type de protocole indiqué. La capacité de l'espace à prendre en charge l'authentification à deux facteurs avec RADIUS est fournie par les instances d'Unified Access Gateway. En outre, Unified Access Gateway prend en charge PAP, CHAP, MSCHAP1 et MSCHAP2. PAP est généralement moins sécurisé que MSCHAP2. PAP est également un protocole plus simple que MSCHAP2. Par conséquent, même si la plupart des fournisseurs RADIUS sont compatibles avec le protocole PAP plus simple, certains fournisseurs RADIUS ne sont pas aussi compatibles avec le protocole MSCHAP2 plus sécurisé.

- RSA SecurID

-

Note : Le type RSA SecurID est pris en charge avec les déploiements Horizon Cloud on Microsoft Azure qui exécutent le manifeste 3139.x ou version ultérieure. L'option de l'interface utilisateur permettant d'indiquer le type RSA SecurID dans les assistants Ajouter un espace et Modifier l'espace s'affichera pour la sélection dans les assistants à partir de la mi-mars 2022.

- Clé d'accès à partir du serveur RSA SecurID Authentication Manager.

- Numéro de port de communication RSA SecurID. En général, 5555, tel que défini dans les paramètres système de RSA Authentication Manager pour l'API d'authentification RSA SecurID.

- Nom d'hôte du serveur RSA SecurID Authentication Manager.

- Adresse IP de ce serveur RSA SecurID Authentication Manager.

- Si le serveur RSA SecurID Authentication Manager ou son serveur d'équilibrage de charge dispose d'un certificat auto-signé, vous devrez fournir le certificat d'autorité de certification dans l'assistant Ajouter un espace. Le certificat doit être au format PEM (types de fichiers

.cer,.certou.pem)